74cms 存储型xss 可攻击企业用户(工作提供商)关注热度:8

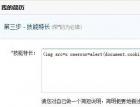

首先申请两个账号,一个是个人用户,一个是企业用户个人用户创建建立,在培训经历这一块填写如图所示:保存后,登陆企业用户后如图:展示结果如图所示:修复方案:对输出的参..[详情]

iGenus邮件系统 邮件储存型XSS(打开自动触发) - 网关注热度:14

在邮件内容直接插入脚本 scriptalert( xss ) script 未过滤导致直接执行我在浏览器里面 就直接用审查元素改咯 就不构造了修复方案:过滤..[详情]

TCL官网命令执行导致getshell(可内网,附赠信息泄关注热度:15

TCL官网命令执行导致getshell1 主站命令执行是thinkphp的命令执行漏洞,这么久了还没修复,维护人员该打pp了http: www tcl com new 1735 html abc abc abc ${@phpinfo()}直接http: www tcl com new 1735 htm..[详情]

易酷cms本地包含导致getwebshell(ThinkPHP) - 网站安全关注热度:18

通过本地包含直接getwebshell,直接控制整个网站权限。漏洞文件:core Lib Action Home MyAction class php?phpclass MyAction extends HomeAction{ public function index(){$this-show();}..[详情]

74cms人才系统存储型XSS及修复 - 网站安全 - 自学关注热度:7

74CMS对用户输入没有进行有效过滤,导致XSS漏洞存在。漏洞触发时,可拿到系统管理员COOKIE信息,修改后台设置,增加管理员等。1、74CMS人才系统对创建简历的各字段没有进行有效过滤,..[详情]

KesionCMS存储型xss漏洞可打任意用户 - 网站安全关注热度:8

这里选择用KesionCMS官方体验地址http: demo kesion com 该存储型xss漏洞存在于发送消息处这里我们用bitcoin100向另外一个用户bitcoin发送消息,发送消息时,在内容中插入xss代码img src= onerror=al..[详情]

Yungoucms商业框架sql注入及修复 - 网站安全 - 自学关注热度:18

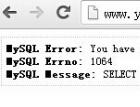

这里用Yungoucms商业框架的官方前台http: www yungoucms cn做测试。该注入点位于帮助中心的任一页面,比如http: www yungoucms cn help 1加 39;,报错请出sqlmap这是一个伪静态页面,直接加*跑数据py..[详情]

74cms逻辑漏洞导致sql注入及修复2 - 网站安全 - 自关注热度:9

include fun_personal php(346-373)$resume_work=get_resume_work($uid,$pid);$resume_training=get_resume_training($uid,$pid);$resume_photo=$resume_basic[ 39;photo_img 39;];if (!empty($resume_work)..[详情]

74cms逻辑漏洞导致sql注入及修复 - 网站安全 - 自学关注热度:11

include fun_personal php(381-398)$j=get_resume_basic($uid,$pid);$searchtab[ 39;sex 39;]=$j[ 39;sex 39;];$searchtab[ 39;nature 39;]=$j[ 39;nature 39;];$searchtab[ 39;marriage 39;]=$j[ 39..[详情]

siteserver某处严重的sql注入(并可绕过线上waf)关注热度:10

siteserver 非常严重的sql注入,绕过安全狗继续测试SiteServer cms的系统modal_UserView aspx页面,存在sql注入漏洞,攻击者可以利用漏洞,未授权访问数据库。modal_UserView aspx页面,对应源代码在..[详情]

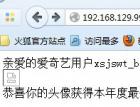

js hijack抓取爱奇艺登录用户信息 - 网站安全 - 自关注热度:28

sobug审核人员素质根本不行。poc的意义只是在于证明这个漏洞。同样的漏洞我写过一个poc了,现在换一个url你就不认识了,那我能说什么,我只能说,那我就写一个poc给你看。无心再扯淡..[详情]

74cms 企业级用户 存储型xss 可打管理员 - 网站安全关注热度:9

登陆企业用户修改企业信息:登陆管理员查看:修复方案:对参数的输出做htmlcode转换..[详情]

Taocms的Sql注射一枚可以无视GPC - 网站安全 - 自学关注热度:11

过滤不严。在index php中include(SYS_ROOT INC 39;common php 39;);$path=$_SERVER[ 39;PATH_INFO 39;] ($_SERVER[ 39;QUERY_STRING 39;]? 39;? 39; str_replace( 39;? 39;, 39; 39;,$_SERVER[ 39..[详情]

中青宝某处SQL注入(root可跨库) - 网站安全 - 自关注热度:8

中青宝某处SQL注入URL:http: slo zqgame com login html登录窗口的一处post型注入由于这次执行完一个select之后执行了一次insert,所以UNION不出来,不过显错一下就成功了。之后开始注入发现了有..[详情]

EspCMS最新版可伪造任意帐户登陆(简单利用代码关注热度:14

EspCMS最新版可伪造任意帐户登陆(源码分析)测试版本espcms_utf8_5 8 14 03 03_bEspCMS中用户cookie生成算法中重要的就是db_pscode貌似前面有大牛提交过多次,厂商都只是略作修改,并没有最终搞..[详情]

自学PHP网专注网站建设学习,PHP程序学习,平面设计学习,以及操作系统学习

京ICP备14009008号-1@版权所有www.zixuephp.com

网站声明:本站所有视频,教程都由网友上传,站长收集和分享给大家学习使用,如由牵扯版权问题请联系站长邮箱904561283@qq.com