东软UniEAP某jige通用漏洞打包 - 网站安全 - 自学关注热度:14

本来想分开提交了,可是又有关联性,所以就一起提交啦!如果审核人员认为案例不够,请帮忙修改为不是通用漏洞。详细说明:以东软UniEAP为业务框架开发的如下系统:inurl:siweb logi..[详情]

cmseasy 存储型XSS一枚(无需登录无视360) - 网站安全关注热度:8

cmseasy在bbs中回帖处允许非登录用户回帖,但取用户名的时候又是从COOKIE中取的,导致了安全问题: bbs ajax php?php require_once 39;bbs_public php 39;; if(!defined( 39;ROOT 39;)) exit( 39..[详情]

cmseasy最新版存储型XSS(可绕过xss防护机制)#2 - 网站关注热度:11

html是一种很有趣的语言。。cmseasy的bbs发帖处的 过滤xss代码 将内的html代码进行了一次很完整的过滤。function xss_clean($data) { if (empty($data)) { return $data;..[详情]

绕过补丁再次重置墨迹天气任意邮箱密码 - 网站关注热度:44

与沟通,墨迹的运维大大反馈说开发哥哥们终于修复了 WooYun:..[详情]

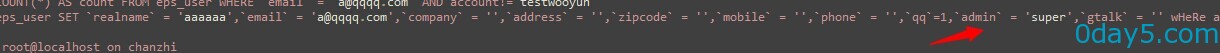

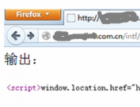

蝉知企业门户系统 v2.5 sql 注入至管理员 - 网站安关注热度:11

问题出在 用户修改资料的地方 system module user control phppublic function edit($account = 39; 39;) { if(!$account or RUN_MODE == 39;front 39;) $account =..[详情]

AA拼车漏洞3#(AA拼车设计不当可批量修改全站用关注热度:17

我们修改自己的密码抓下包 发现如下接口后面的serviceKey是个摆设 对任意用户都生效去官网找个活跃用户 替换掉号码测试返回值比对登陆测试 成功了搞个手机号码库 用burp遍历一下 全站..[详情]

中国移动研究院某站可重置任意用户密码 - 网站关注热度:34

验证码采取纯五位数字 且验证次数未限制,可以爆破http: labs chinamobile com check_login php?url=http%3A%2F%2Flabs chinamobile com%2F验证码采取纯五位数字 且验证次数未限制,可以爆破修复方案:限制..[详情]

前程无忧(51job.com) 两枚存储型XSS + 蠕虫 (html标签关注热度:53

两枚存储型XSS 分别处于:1 http: hrclub 51job com 2 http: fans 51job com 先来说第一个 hr club漏洞存在于日志发表 - 作者处 (http: hrclub 51job com blog user_post asp)着重说下这里:只能输入..[详情]

U-Mail邮件系统上传文件导致getshell - 网站安全 -关注热度:12

U-Mail邮件系统上传文件导致getshell设置信纸,上传图片木马,右键获取文件路径。http: mail comingchina com webmail client cache 78655 letterpaper_1_thumb jpg去掉:_thumbhttp: mail comingchina com we..[详情]

Metinfo一处csrf可删除任意目录 - 网站安全 - 自学关注热度:10

Metinfo某漏洞可导致重装网站官方最新的5 2 7 (测试通过)问题出现在 metinfo admin system safe php?php MetInfo Enterprise Content Management System Copyright (C) MetInfo Co ,Ltd (http:..[详情]

Colorwork存储型XSS漏洞可获取其他用户权限(3枚打关注热度:9

之前小伙伴报了那个XSS倒是修复了,但很明显是指哪补哪其他位置依旧存在过滤不严的问题,可用于获取其他用户权限。后天考试了,今天来赞个人品,顺便跟清华的学长学姐混个脸熟..[详情]

Srun3000计费系统任意文件下载漏洞(直接获取管理关注热度:32

Srun3000计费系统任意文件下载漏洞[无需登录]版本:版本 Srun3000 [3 00rc14 17 4]使用量还是相当多的,主要为各大高校:(url不列出来了,太暴力,怕自己学校的也被爆。1 任意文件下载漏洞漏..[详情]

WEB安全:XSS漏洞与SQL注入漏洞介绍及解决方案关注热度:20

一、跨站脚本攻击(XSS)跨站脚本攻击的原理XSS又叫CSS (Cross Site Script) ,跨站脚本攻击。它指的是恶意攻击者往Web页面里插入恶意脚本代码,而程序对于用户输入内容未过滤,当用户浏览该..[详情]

蝉知企业门户系统 v2.5.1 绕过补丁继续注入 - 网站关注热度:7

system module user model phppublic function update($account) { * If the user want to change his password * if($this-post-password1 != false)..[详情]

由被WebInspect攻击引发的php header()使用问题 - 网站关注热度:15

最新做的一个项目,被测试组猛烈攻击,暴露了不少问题。其中一个问题印象深刻!测试使用了WebInspect这个扫描工具,扫描了整个网站,包括后台。结果我们的数据库里被灌入大量的垃..[详情]

自学PHP网专注网站建设学习,PHP程序学习,平面设计学习,以及操作系统学习

京ICP备14009008号-1@版权所有www.zixuephp.com

网站声明:本站所有视频,教程都由网友上传,站长收集和分享给大家学习使用,如由牵扯版权问题请联系站长邮箱904561283@qq.com