杭州游趣网络wiki分站http://wiki.acfun.tv/存在IIS源码泄露及文件类型解析错误漏洞,注册用户后上传包含PHP代码的jpg文件,PHP代码成功执行。

在图片中插入生成PHP一句话木马的PHP代码,获得shell。通

过翻看服务器上的文件,获得了MySQL的root用户的密码,并成功登录了phpmyadmin,发现了可能是另一个分站http://dts.acfun.tv/的用户信息,导致信息泄露。

另外,在网站目录下还发现了两个比较有意思的文件,http://wiki.acfun.tv/1.txt和http://wiki.acfun.tv/qq.txt,猜测前面已经有别人拿到过网站的shell了。

没敢尝试提权。

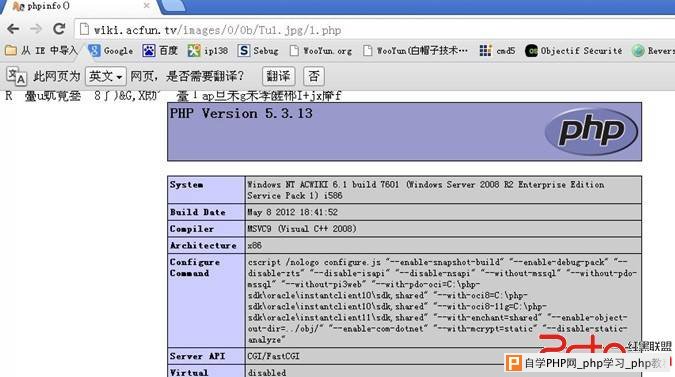

访问http://wiki.acfun.tv/images/2/28/Acgirl-00002.png/1.php,发现解析漏洞存在。上传插入了<?php phpinfo();?>代码的图片文件Tu1.jpg,访问http://wiki.acfun.tv/images/0/0b/Tu1.jpg/1.php,发现

插入的php代码被执行了,如图1。

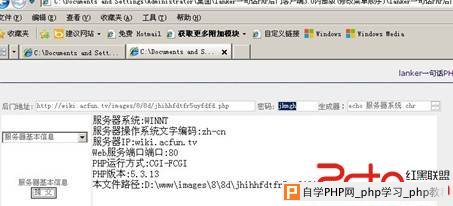

在图片文件中插入在当前目录下生成PHP一句话木马文件的PHP代码,访问http://wiki.acfun.tv/images/8/8d/12.jpg/1.php,生成shell文件jhihhfdtfr5uyfdfd.php,用lanker一句话PHP后

门客户端连接http://wiki.acfun.tv/images/8/8d/jhihhfdtfr5uyfdfd.php,密码jkmgh,获得shell,如图2。

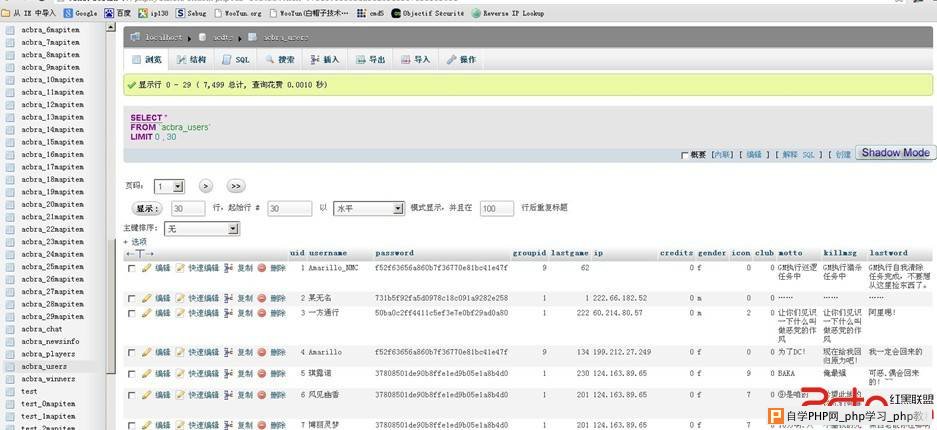

在网站根目录下的backup-LocalSettings.php文件中发现了MySQL的root用户的密码,网站有phpmyadmin

(http://wiki.acfun.tv/phpmyadmin/),直接登录进去,发现了可能是另一个分站http://dts.acfun.tv/的用户信息,如图3。

修复方案:

网站管理员懂的。