Web攻防系列教程之漫谈短链接安全 - 网站安全关注热度:40

随着微博的盛行,短链接也渐渐被广大网民们所熟识。但是,短链接是通过什么原理实现的呢?在短链接带来便利的同时又是否会带来安全隐患呢?本文结合目前网络环境中主流的短链..[详情]

Web攻防系列教程之跨站脚本攻击和防范技巧详解关注热度:19

XSS跨站脚本攻击一直都被认为是客户端Web安全中最主流的攻击方式。因为Web环境的复杂性以及XSS跨站脚本攻击的多变性,使得该类型攻击很难彻底解决。那么,XSS跨站脚本攻击具体攻击..[详情]

Web攻防系列教程之二:实施渗透测试 - 网站安全关注热度:19

本篇文章是上节内容的扩展,在本篇中我们来实际地展示一下黑客们是如何攻击一个网站,并拿到网站的控制权限的。通过上次的内容,我们知道可以通过注入得到需要的数据,比如后..[详情]

Web攻防系列教程之:Access注入详解 - 网站安全关注热度:16

随着社交网络、微博等一系列新型的互联网产品的诞生,基于Web环境的互联网应用范围越来越广泛,企业信息化的平台,如企业网站、员工OA系统、邮件系统大部分都是架设在Web 平台上..[详情]

Web 安全编程实战 - 网站安全 - 自学php关注热度:8

注:本文所有的例子虽然基于 JSP/Servlet 技术开发,但是漏洞和解决方法的原理适用于其他 Web 技术。Web 安全现状Web 安全现状不容乐观,近几年也存在 Web 攻击的重大实际案例,比如信息..[详情]

使用Tamper Data提交XSS攻击数据 - 网站安全 - 自学关注热度:18

使用TamperData提交XSS攻击数据一.简介作为Firefox的插件,TamperData简单易用,功能强大,可以用来查看和修改HTTP/HTTPS的头部和POST参数,模型web攻击;可以用来跟踪HTTP请求和响应并记时;二..[详情]

关于一次入侵者入侵服务器的防御(攻与防)关注热度:11

前几天网站刚刚改目录, 服务器也重装系统,没去进行安全配置。不巧就是这个时候突然发现服务器远程主机登陆不上密码被修改,第一反应就是服务器被匿名者闯入了修改了密码。没..[详情]

AJAX复杂性及安全性 - 网站安全 - 自学php关注热度:7

AJAX代码复杂性一、多种语言和架构客户端:vbscript,javascript服务器端:java,c#,php,rubyonrails,python,perl表现层:htmlcss转换语言:xml,xslt,SOAP查询语言:SQL二、javascript特性1)解释型..[详情]

跨站脚本(Xss)-新手指南 - 网站安全 - 自学php关注热度:9

在这篇文章中,将解释如何使用跨站脚本(XSS)漏洞,以及如何利用它,本文会对JavaScript和XSS漏洞做一个简短的介绍。XSS是跨站点脚本(Cross-Site Scripting)的简称,但你可能会问为#8203;..[详情]

DOM based Cross-site Scripting vulnerabilities - 网站安全关注热度:16

While a traditional cross-site scripting vulnerability occurs on the server-side code, document object model based cross-site scripting is a type of vulnerability which affe.....[详情]

盲打网易某站点管理小PP - 网站安全 - 自学php关注热度:12

1.XSS入口在这里http://fankui.163.com/ft/product.fb,我这里只测试了网易云阅读:2.我在这里两处地方插入了XSS代码,注意红色箭头指向的方框:3.我能说pia的一声管理就上线了么?4.去后台转了..[详情]

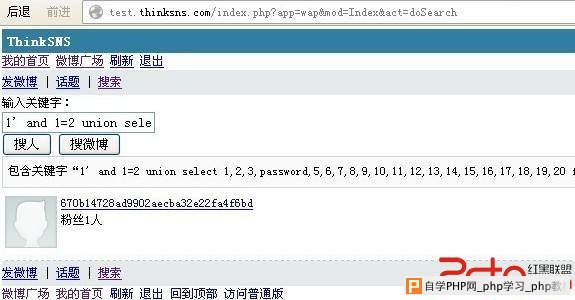

ThinkSNS又一sql注入漏洞及修复 - 网站安全 - 自学关注热度:15

严重的sql注入 可爆任意密码 你懂的!xss那就不用说了wap模块的搜索没有对关键字过滤知道表名即可估计好在我不知道官网的表名。只有本地测试了http://========/index.php?app=wapmod=Indexact=d..[详情]

PHPCMS V9 支付模块注入漏洞及修复 - 网站安全 - 自关注热度:11

影响版本:V9 GBK漏洞文件:phpcms\modules\pay\deposit.php漏洞函数:init()漏洞参数:$status$status 未经过滤直接带进SQL,造成注入。收全局魔法引号过滤,仅GBK版本可以成功注入修复方案:升级..[详情]

PHPCMS V9 评论模块注册漏洞及修复 - 网站安全 - 自关注热度:11

受影响版本:V9 - GBK版漏洞文件:phpcms\modules\comment\check.php漏洞函数:ajax_checks()漏洞参数:$commentid$commentid未经过滤直接带进SQL,受全局魔法引号的影响,只有GBK版本利用款字节可以注入..[详情]

网站隐患解决系列2_被报挂马后的查找去除1——关注热度:6

上一篇:http://www.2cto.com/Article/201212/178303.html网站在被黑的情况下,也许会在站长不知情的情况下进行了ua和refer作弊以下提供相关的技术点供站长进行排查1、针对ua作弊:通常称为Cloak..[详情]

自学PHP网专注网站建设学习,PHP程序学习,平面设计学习,以及操作系统学习

京ICP备14009008号-1@版权所有www.zixuephp.com

网站声明:本站所有视频,教程都由网友上传,站长收集和分享给大家学习使用,如由牵扯版权问题请联系站长邮箱904561283@qq.com