XSS代码触发条件,插入XSS代码的常用方法 - 网站关注热度:10

1.脚本插入(1)插入javascript和vbscript正常字符。例1:img src=javascript:alert(/xss/)例2:table background=javascript:alert(/xss/)/tablersquo;/在表格中插入脚本例3:img src=vbscript:msgbox.....[详情]

WEB应用脆弱性防止策略 - 网站安全 - 自学php关注热度:11

事实上,WEB应用是很脆弱的。因为这种应用的灵活性很大,用户输入的自由度也很高,所以对于WEB应用的恶意攻击也比较容易。本文对常见的16种WEB攻击,给出了部分解决方案。1. SQL注入..[详情]

又一次运维,恶意js脚本注入访问伪随机域名 -关注热度:19

我们的服务器又出入侵事故了。有客户的html 网页底部被插入了一段js 脚本,导致访客打开网页时被杀毒软件警告网站上有恶意代码。在黑链SEO 中这是常见的手法,但奇特的地方就在于..[详情]

HTML5安全:内容安全策略(CSP)简介 - 网站安全关注热度:27

前言:HTML5出现后,网络安全更加受到广泛的关注。Web对于网络安全有哪些改进?我们如何来面对越来越危险的网络欺诈和攻击?下面的文章谈到了W3C对于这个问题的最新解决方案。未..[详情]

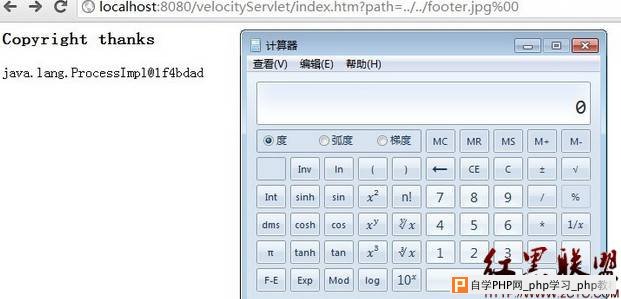

Velocity Parse()函数引发的本地包含漏洞及利用方法关注热度:10

一 背景及描述Velocity是一个基于java的模板引擎(template engine),它允许任何人仅仅简单的使用模板语言(template language)来引用由java代码定义的对象。我们知道,越是功能强大、函数丰..[详情]

Xdcms订餐网站管理系统代码审计 - 网站安全 - 自学关注热度:18

大家好,我是缘灭 我又来了 今天下午一直在做单子没空看代码。晚上天气太热又不想回家,呆在办公室无聊,就开始找源码下载来研究学习挖洞。纯属于新手学习代码审计练手,大牛请..[详情]

查找Centos Linux服务器上入侵者的WebShell后门 - 网关注热度:22

服务器被挂马或被黑的朋友应该知道,黑客入侵web服务器的第一目标是往服务器上上传一个webshell,有了webshell黑客就可以干更多的事 情。网站被挂马后很多人会束手无策,无从查起,其..[详情]

过滤XSS(跨站脚本攻击)的函数和防止svn版本库关注热度:15

php过滤xss函数?php/*** @过滤XSS(跨站脚本攻击)的函数* @par $val 字符串参数,可能包含恶意的脚本代码如script language=javascriptalert(hello world);/script* @return 处理后的字符串* .....[详情]

QQ空间个人首页一处比较隐蔽的存储型XSS及修复方关注热度:20

一处比较隐蔽的存储型XSS,个人首页的,通杀IE,Chrome,Firfox, 至于危害和利用,就不多说了。 主要和大家分享下思路。这篇《突破xss字符限制执行任意js》相信很多人都看过,其实里面的..[详情]

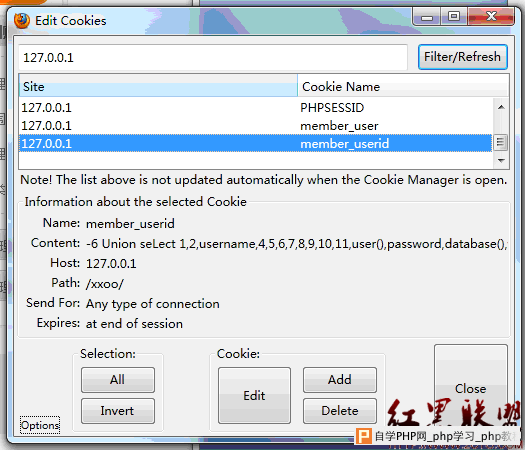

一次宽字符注入渗透过程 - 网站安全 - 自学php关注热度:16

站点:http:// www.2cto.com (代替目标站,非本站)注入点:http://www.2cto.com /news_view.php?id=94提交%bfrsquo; 出现错误,由此可见存在宽字节注入接着%bf%27 and1=1 %23 正确返回%bf%27 order .....[详情]

TNTHK小组内部版后门解析 - 网站安全 - 自学php关注热度:30

下面简单的揭露下1 : 在password登陆框 随便输入一错误密码提示error 上图2: 然后在右键查看源代码 搜索PassWord Error哎吗吗 受不了font 后面跟的就是shell的密码然后很淫荡的goole了下www...[详情]

HTML5跨域请求特性导致的Fackbook Xss - 网站安全关注热度:15

原文是英文的,将大致Xss流程转过来了。传统情况下缺陷URL是:http://touch.facebook.com/#profile.php打开这个页面后,会执行下面的操作 (这里是基于JQ的伪代码)$.get(#后面的地址,function(返回..[详情]

金山网络个人中心POST SQL注射 - 网站安全 - 自学关注热度:12

http://i.ijinshan.com/register/verifyPOSTDATA:passport=88952634is_mobile=1code=88952634修复方案:那是金山呀。。。作者 z@cx..[详情]

58同城多处持久型xss - 网站安全 - 自学php关注热度:12

58同城有好几处持久型xss。可以绕过客户端。事实再次证明客户端验证是纸老虎。漏洞证明:1. 用户个人资料处:测试代码: onmouseover=javascript:alert(document.cookie)2.爆网站模板http://my.58.c..[详情]

香港新浪SQL注射及修复 - 网站安全 - 自学php关注热度:25

由于没有对参数r进行有效的过滤从而导致SQL注入漏洞的产生。具体链接:http://game.sina.com.hk/cgi-bin/fl/ring.cgi?r=184626在r参数的后面添加12345=12345与12345=54321返回的结果是不一样的哦:http:/..[详情]

自学PHP网专注网站建设学习,PHP程序学习,平面设计学习,以及操作系统学习

京ICP备14009008号-1@版权所有www.zixuephp.com

网站声明:本站所有视频,教程都由网友上传,站长收集和分享给大家学习使用,如由牵扯版权问题请联系站长邮箱904561283@qq.com