来源:自学PHP网 时间:2015-04-17 11:59 作者: 阅读:次

[导读] 不知大家认不认同云?云安全问题是不是会引起很多血案?值得深思。。。详细说明:首先,我申请个试用帐号,然后进后台看了一,看看是否存在安全问题。http://www.800app.com/简单看了...

|

不知大家认不认同云?云安全问题是不是会引起很多血案?值得深思。。。

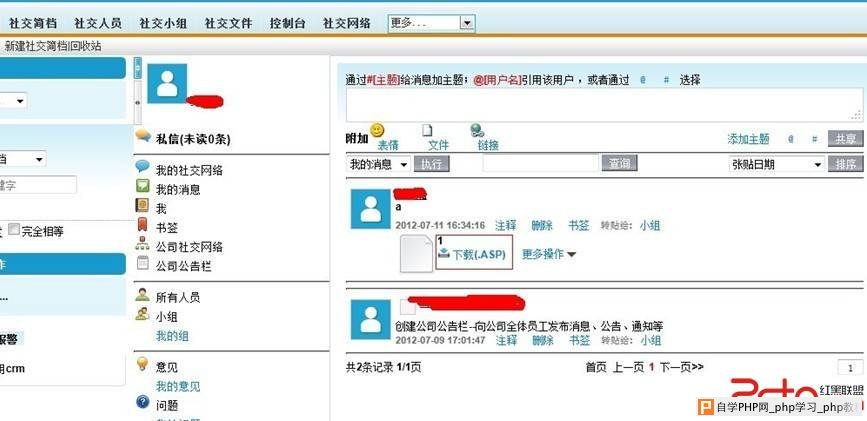

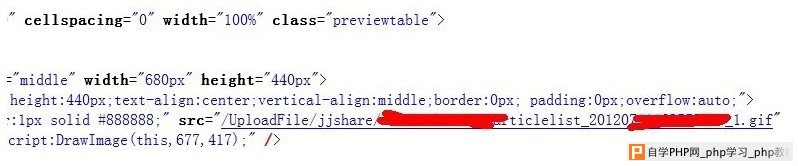

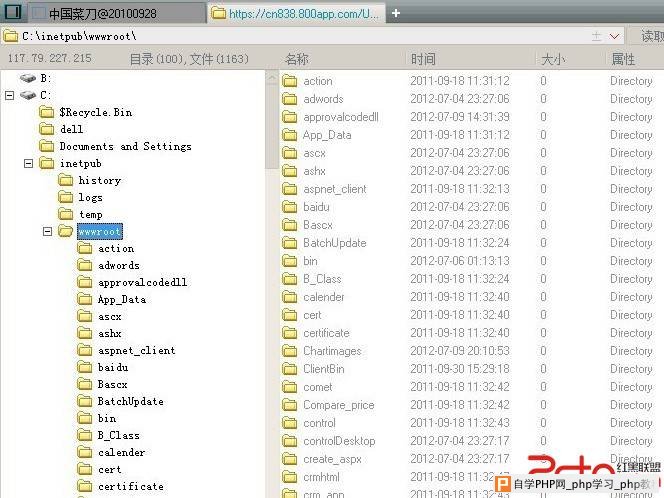

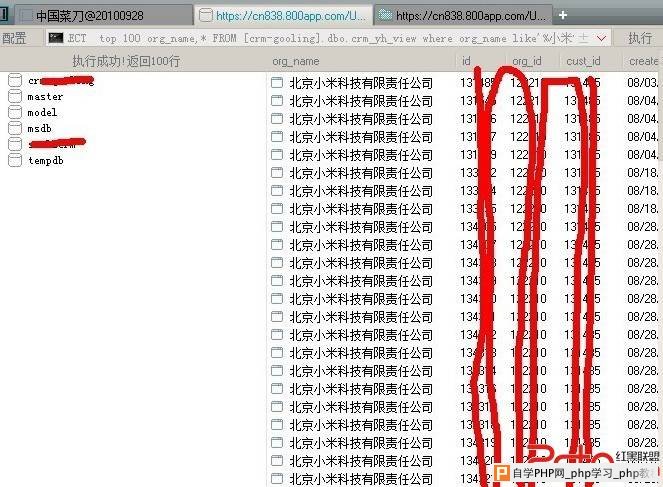

详细说明:首先,我申请个试用帐号,然后进后台看了一,看看是否存在安全问题。 http://www.800app.com/ 简单看了一下,发现了几次SQL注入的地方,虽然也有了防注,但简单就能绕过了。。 再看看,发现居然可以直接上传任意文件(后来测试是只过滤了aspx)。。。  上传后路径是隐藏了的,虽然可以上传任意文件,但路径隐藏了,没有办法呀。但想到,图片一般有预览功能吧?是不是可以从中发现地址? 于是上传了张图片,预览地址为: https://cn838.800app.com/edit/crm_filepreview.aspx?fileid=xxx&flg=1 查看源码,路径真出现了。。  好吧,直接上传asmx个马,ashx估计是被全局处理掉了。 直接拿下了webshell  链接了数据库,看看小米是不是在上面?哈哈。。 很失望地发现不在,没有那么简单,再注意到 https://cn838.800app.com/ https://cn01.800app.com/ 原来是有区分服务器的,自己发在的应该是测试服务器吧? 但想了一下,数据库密码会不会是一样呢? 于是试着 10.0.71.6 然后查询了一下,哈哈。。都在这了。。  到这里结束,没有继续深入,也没所谓拖库,对我来说不重要,只是好奇云安全,好奇小米公司是否真像宣传那样,使用。。也算证明了,呵呵。。 修复方案: 应该懂! |

自学PHP网专注网站建设学习,PHP程序学习,平面设计学习,以及操作系统学习

京ICP备14009008号-1@版权所有www.zixuephp.com

网站声明:本站所有视频,教程都由网友上传,站长收集和分享给大家学习使用,如由牵扯版权问题请联系站长邮箱904561283@qq.com