来源:自学PHP网 时间:2015-04-17 11:59 作者: 阅读:次

[导读] 今日webscan安全团队截获一个Discuz论坛v63积分商城插件注入漏洞,漏洞存在于该插件的config.ini.php文件中的getGoods函数 function getGoods($id){ $query = DB::query(#39;select * from #3......

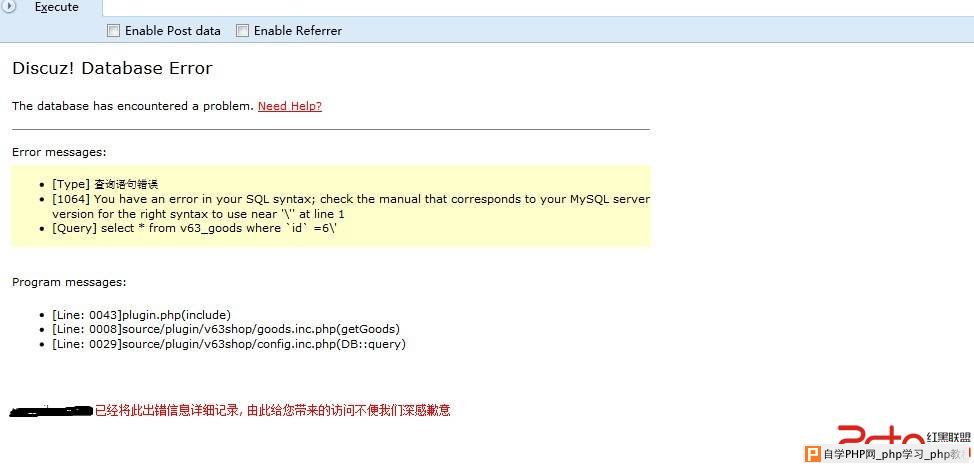

今日webscan安全团队截获一个Discuz论坛v63积分商城插件注入漏洞,

漏洞存在于该插件的config.ini.php文件中的getGoods函数

function getGoods($id){

$query = DB::query('select * from '.DB::table('v63_goods').' where `id` ='.$id);//$id参数未过滤直接带入sql语句执行

$goods = DB::fetch($query);

$goods['endtime2'] = date('Y-m-d',$goods['endtime']);

$goods['price2'] = $goods['price'];

if($goods['sort'] ==2){

$goods['endtime2']= date('Y-m-d H:i:s',$goods['endtime']);

$query = DB::query("select * from ".DB::table('v63_pm')." where gid='$goods[id]' order by id desc ");

$last = DB::fetch($query);

if(is_array($last)){

$goods['price'] = $last['chujia'];

$goods['uid'] = $last['uid'];

$goods['username'] = $last['username'];

$goods['pm'] = $last;

if(time()+600> $goods['endtime']){

$goods['endtime'] = $last[time]+600;

$goods['endtime2']= date('Y-m-d H:i:s',$last[time]+600);

}

}

}

return $goods;

}

该漏洞直接危及到网站数据及网站服务器的安全,最终导致网站“脱库”、“挂马”等严重后果,由于该插件是网友网上发布的一个插件,并且停止了更新,所以暂时无官方补丁,站长可以用如下临时解决方案修复改漏洞,避免网站被入侵的风险。

修改该插件的config.ini.php文件中的

29行$query = DB::query('select * from '.DB::table('v63_goods').' where `id` ='.$id);

修改成

$query = DB::query('select * from '.DB::table('v63_goods').' where `id` ='.intval($id));

|

自学PHP网专注网站建设学习,PHP程序学习,平面设计学习,以及操作系统学习

京ICP备14009008号-1@版权所有www.zixuephp.com

网站声明:本站所有视频,教程都由网友上传,站长收集和分享给大家学习使用,如由牵扯版权问题请联系站长邮箱904561283@qq.com