来源:自学PHP网 时间:2015-04-15 15:00 作者: 阅读:次

[导读] siteserver 非常严重的sql注入,绕过安全狗继续测试SiteServer cms的系统modal_UserView aspx页面,存在sql注入漏洞,攻击者可以利用漏洞,未授权访问数据库。modal_UserView aspx页面,对应源代码在...

|

siteserver 非常严重的sql注入,绕过安全狗继续测试

modal_UserView.aspx页面,对应源代码在站点目录Bin\UserCenter.Pages.dll文件中,具体sql操作代码在

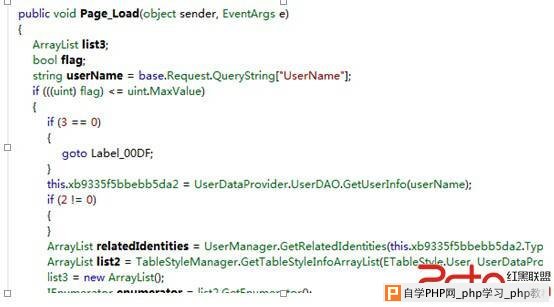

UserCenter.BackgroundPages.Modal.UserView类的Page_Load方法中,代码如下:

可见,代码未对UserName参数进行处理,即传入GetUserInfo中进行数据库查询。

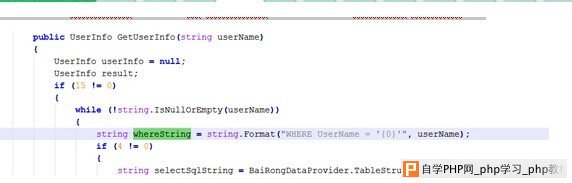

具体代码在:UserCenter.Provider.dll\UserCenter.Provider.Data.SqlServer\UserDAO.cs

可见,底层函数,直接使用拼接方式,将变量userName放入sql中进行查询。导致sql注入。

官方站点http://2012.moban.siteserver.cn 由于搞的人太多官方已经上了安全狗,为了证明这个漏洞存在,因此经过尝试 发现可以绕过安全狗 证明如下:

修复方案:

siteserver对于注入来说是非常严重的,直接影响核心数据的,真正的高危漏洞

|

自学PHP网专注网站建设学习,PHP程序学习,平面设计学习,以及操作系统学习

京ICP备14009008号-1@版权所有www.zixuephp.com

网站声明:本站所有视频,教程都由网友上传,站长收集和分享给大家学习使用,如由牵扯版权问题请联系站长邮箱904561283@qq.com