来源:自学PHP网 时间:2015-04-15 14:59 作者: 阅读:次

[导读] 还是万恶的wordpress,虽说核心代码安全系数很高,但是逻辑缺陷却导致暴力破解问题域名:http: fed renren com好吧,可以自动化fuzz了1、http: ued aili com ?author=*(1、2、3、。。。)得到用户名...

|

还是万恶的wordpress,虽说核心代码安全系数很高,但是逻辑缺陷却导致暴力破解

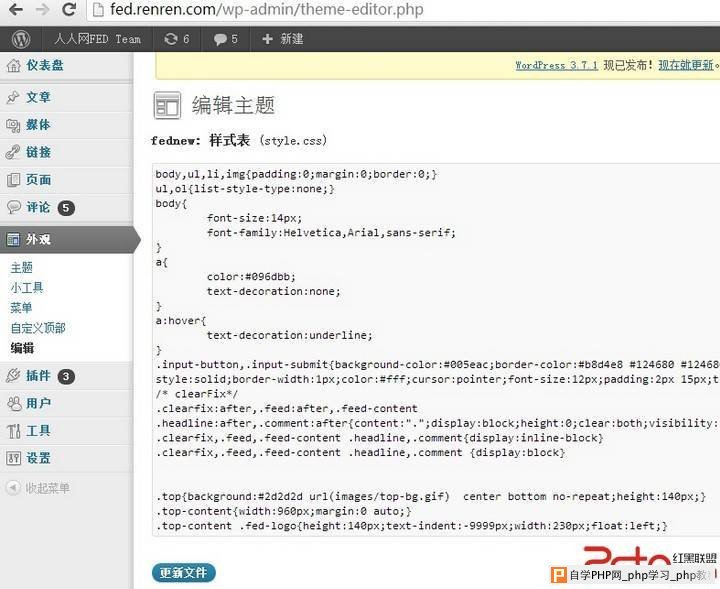

问题域名:http://fed.renren.com

好吧,可以自动化fuzz了

1、http://ued.aili.com/?author=*(1、2、3、。。。)得到用户名

2、http://ued.aili.com/wp-login.php 利用已经得到的用户名进行爆破

3、得到后台弱口令zhiliang.lv:111111

4、登陆后台,可以对外观和插件进行编辑,从而得到shell

5、脱裤、提权、内网渗透什么的(我只yy,从来不动手的,哈哈)

后台可以编辑php文件

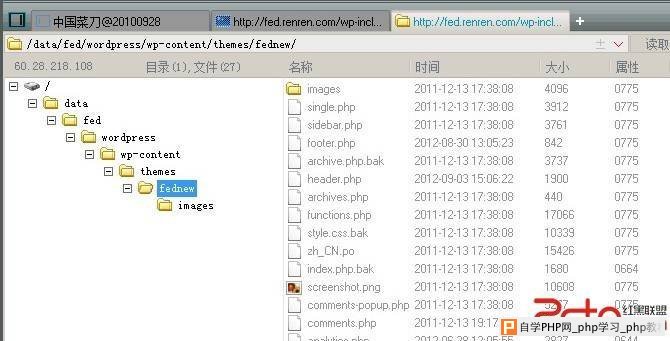

看来有人已经来过了(对不起了这位仁兄,不过为了互联网的安全,你就委屈下吧)

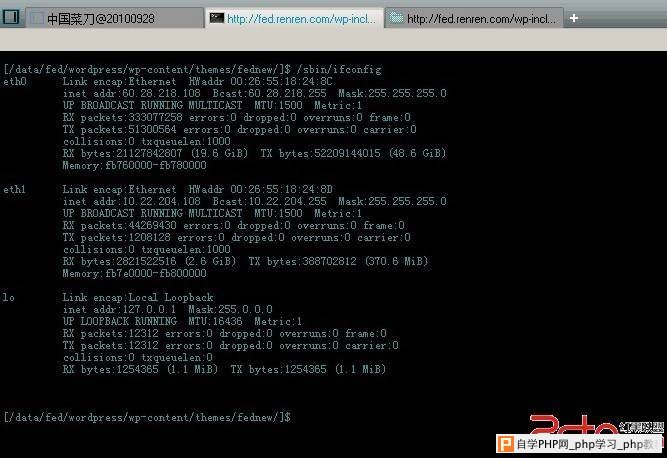

shell地址:http://fed.renren.com/wp-content/themes/fednew/404.php(请删除)

是内网机器哦,渗透什么的我等还是免了吧

修复方案:

1、建议后台地址不要对外开放

2、限制登陆错误次数

3、加强密码强度

4、严格控制账户权限

5、对服务器不同目录读写权限进行严格划定

|

自学PHP网专注网站建设学习,PHP程序学习,平面设计学习,以及操作系统学习

京ICP备14009008号-1@版权所有www.zixuephp.com

网站声明:本站所有视频,教程都由网友上传,站长收集和分享给大家学习使用,如由牵扯版权问题请联系站长邮箱904561283@qq.com