来源:自学PHP网 时间:2015-04-17 13:03 作者: 阅读:次

[导读] 打开谷歌搜索南京大学。http://www.xxx.xx/ 点开链接自动跳转到http://www.2cto.com/cps/site/newweb/foreground/ 这里来了,撸了两下对网站有个基本的认识,换了个大小写不存在说明是很有可能linux或...

|

打开谷歌搜索南京大学。http://www.xxx.xx/ 点开链接自动跳转到http://www.2cto.com/cps/site/newweb/foreground/ 这里来了,

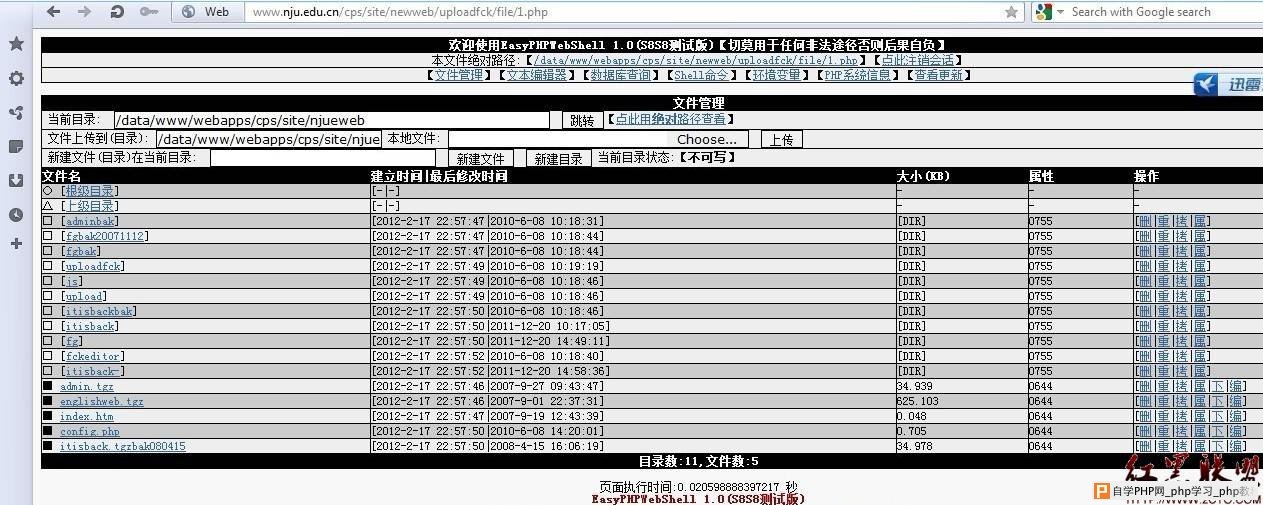

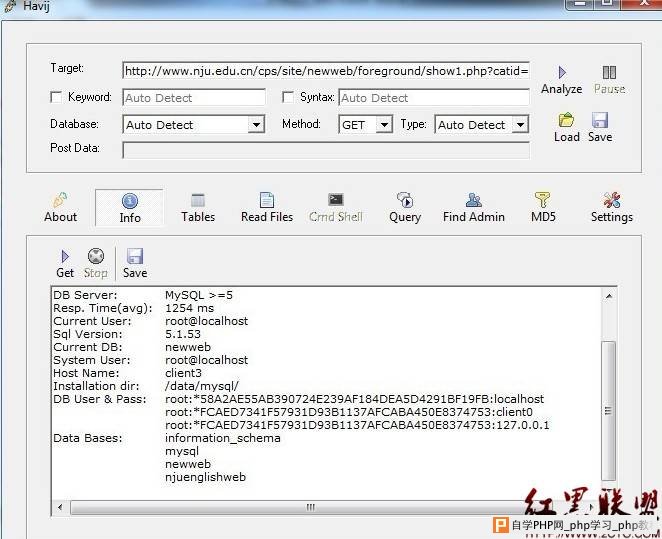

撸了两下对网站有个基本的认识,换了个大小写不存在说明是很有可能linux或者unix的,点了两个连接发现都有变量传入,这个比较少见,我看见的一些比较好的大学主站都是静态页面,然后链接到各个分站。 再接着看,打开一条新闻,查看图片的url,没有发现什么典型编辑器的痕迹。但穿的像处女不代表就是处女啊,网站也撸不下去了,撸来撸去也没看出什么。 打开wvs(多久没用你了~~)开始大扫特扫,俺先去洗个澡。 等我洗完澡再回来看发现wvs还没有扫完,不过我觉得没有必要继续扫下去了。 因为俺扫到了注入。。 直接打开havij开始注入。很顺利的得到了一些基本信息,而且用户还是root, 我没急着去解密,先去找phpmyadmin,很可惜的是,没找到,用dirbuster扫了一遍也没有什么收获。后来我才发现原来root的密码解不出来。。。 到这里似乎卡住了,于是我又去注了一下表段,同时打开wscan对http://www.nju.edu.cn/cps/site/newweb/ 来扫描目录,希望能够扫到后台。 很可惜的是,我还是没有扫到。。 于是我又绕回了到了root,既然找不到phpmyadmin,也不代表不能写啊,select into outfile也能写一句话进去的,但是绝对路径呢? http://www.nju.edu.cn/cps/site/newweb/foreground/show1.php?id=1' 出来了,就这么简单。 下面就开始写shell啊,过程不细说了,大家都知道的,结果发现不成功啊。。GPC肯定是关闭的啊。。难道是目录不可写?(windows下的不多见,但是linux下权限分配很严格,容易出现无权写入的现象) 于是开始各种换目录,换到图片目录,还是不行。。。 到这里又卡了一下,于是来翻了下wvs的扫描报告,结果翻到了很可疑的东西。 妹的原来有人拿到了webshell。。www.2cto.com 心里郁闷死了,俺就这么菜。。 郁闷归郁闷,还是直接loadfile读取文件,然后拿到密码,进去了。。 进去之后找到了几个马。。不过都是09年的,然后仔细翻了下目录,发现权限设置的确实好紧,目录都是755,webshell无权写入(不是root,执行whoami回显nobody),文件都是644,改都改不了,尝试chmod命令无回显,再来看文件权限依旧没有改变,找到数据库连接文件和phpmyadmin目录(原来是phpMadmin。。)root权限登录发现依旧无法select into outfile。参观了一下网站目录就走了。。 就这么完了? 确实完了。。。   修复方案: 漏洞修复你懂得 |

自学PHP网专注网站建设学习,PHP程序学习,平面设计学习,以及操作系统学习

京ICP备14009008号-1@版权所有www.zixuephp.com

网站声明:本站所有视频,教程都由网友上传,站长收集和分享给大家学习使用,如由牵扯版权问题请联系站长邮箱904561283@qq.com