来源:自学PHP网 时间:2015-04-17 11:59 作者: 阅读:次

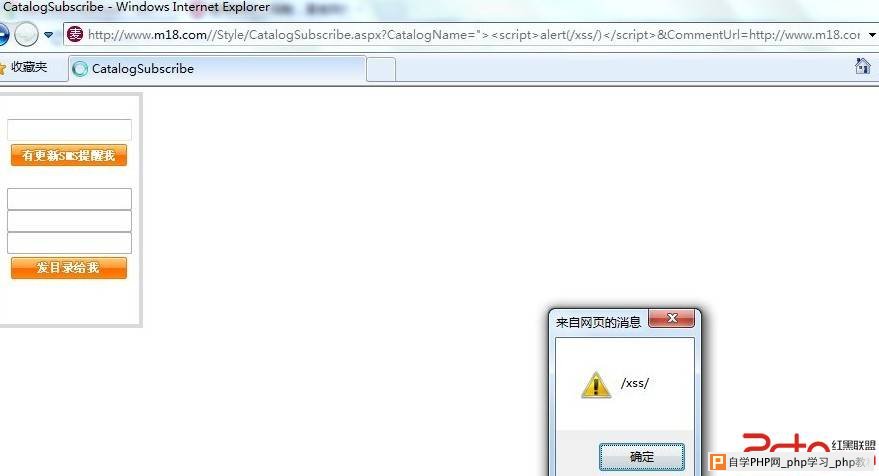

[导读] XSS+验证逻辑漏洞的一个例子。.只找到一个反射型的XSS .没有过滤的参数是CatalogNamehttp://www.m18.com/Style/CatalogSubscribe.aspx?CatalogName=scriptalert(/xss/)/scriptCommentUrl=http://www......

|

XSS+验证逻辑漏洞的一个例子。>.<

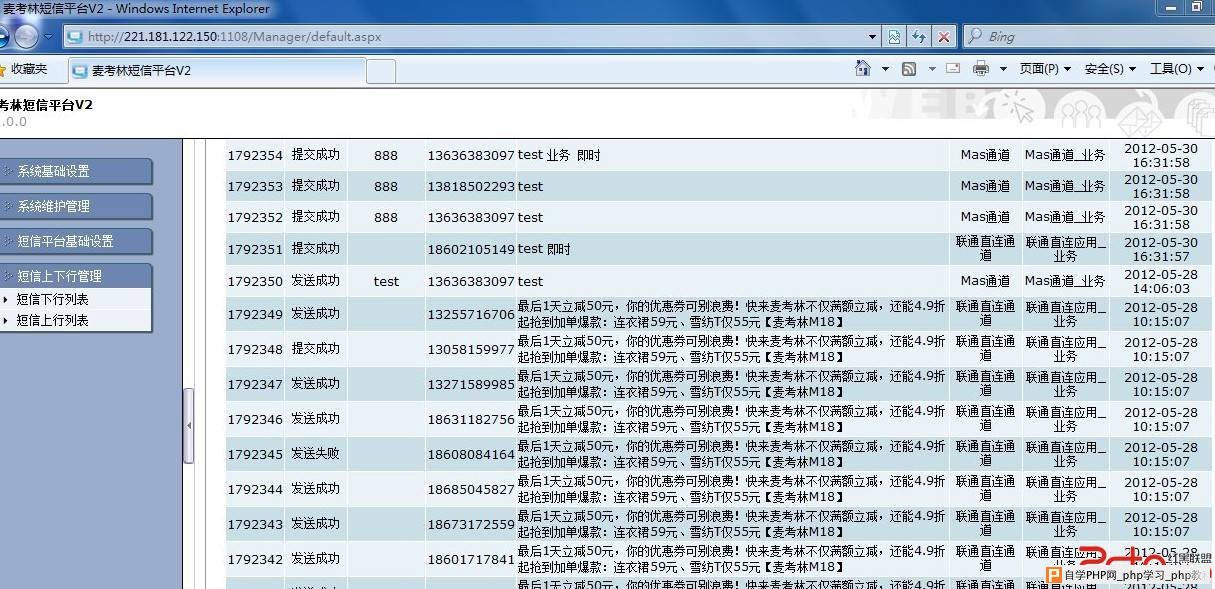

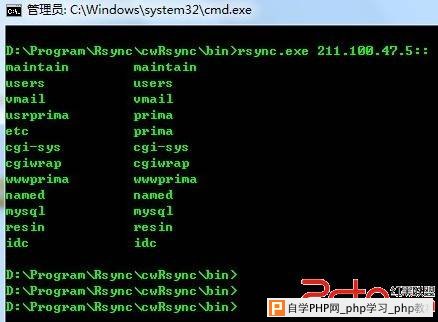

只找到一个反射型的XSS >.< 没有过滤的参数是CatalogName http://www.m18.com/Style/CatalogSubscribe.aspx?CatalogName="><script>alert(/xss/)</script>&CommentUrl=http://www.m18.com/Catalog/F90411/cover.html&Picture=http://img.m18.com/IMG2008/catalog/F90411.jpg  用XSS盗取来的cookie登录后,在修改登录用的邮箱时没有验证步骤,可将邮箱修改为自己可以控制的。  发送邮件后只需点击链接即可修改登录使用的邮箱。  然后再使用邮件找回密码功能修改登录密码。  修复方案: 1. 过滤参数。 2. 在修改登录邮箱时增加验证。 1. 麦考林短信平台,用户名和密码都为admin,进入之后可发送促销之类的短信。 http://221.181.122.150:1108/Manager/default.aspx  2. 两个神奇的URL,泄漏了用户名等信息,刷新后还有变化(有时需多刷新几次) http://comm.m18.com/comment/hotcomment.htm?from=home http://comm.m18.com/comment/hotcomment.htm?from=list&size=6&class=N1  3. Rsync信息泄漏 地址:211.100.47.5  修复方案: 修改弱口令,访问控制等。 |

自学PHP网专注网站建设学习,PHP程序学习,平面设计学习,以及操作系统学习

京ICP备14009008号-1@版权所有www.zixuephp.com

网站声明:本站所有视频,教程都由网友上传,站长收集和分享给大家学习使用,如由牵扯版权问题请联系站长邮箱904561283@qq.com