来源:自学PHP网 时间:2015-04-17 11:59 作者: 阅读:次

[导读] 海尔集团任意用户密码重置漏洞,还是个非主流的。不用burp suite,不在暴力,只要温柔的一击,就可重置任意用户密码了。测试环境:攻击者:xfkxfk受害者:peterhang,admin这里先说一下...

|

海尔集团任意用户密码重置漏洞,还是个非主流的。

不用burp suite,不在暴力,只要温柔的一击,就可重置任意用户密码了。

测试环境:

攻击者:xfkxfk

受害者:peterhang,admin

这里先说一下我们的前期准备工作,因为我们在找回密码是需要用户名,所以用户名是个问题。

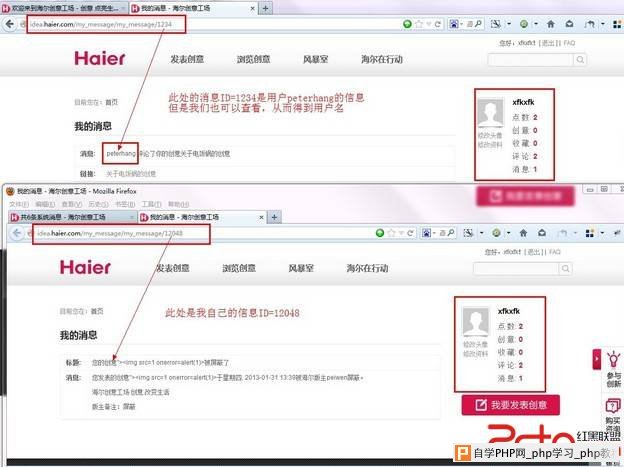

但是海尔给了我们条件,就是我们可以在查看自己的消息时,url中有个id号,这是我们可以更改这个消息id号就能看到任意用户的消息了,哈哈,太好了,而且在这些消息中就有用户名,这不就好办了,各种用户名就到手了。

如图,我们得到了peterhang的用户名,下面开始重置他的密码之旅。。。

=====第一种通过手机找回密码=====

1、首先登陆到海尔的官网,登陆地址:

http://user.haier.com/ids/cn/haier_login.jsp?returnUrl=http://www.haier.com/cn/

这里不登陆,我们点击忘记密码

2、输入peterhang的用户名:

3、选择手机找回方式:

4、验证码此时已经发到peterhang的手机上了,下面输入验证码开始验证。

关键就这这里,一般情况下我们都会想到开始暴力破解验证码,然后单机“马上验证”开始验证。但是这里不惜要进行暴力破解,我们可以再输入框里随便输入6个数字,然后回车就会跳到第三步重新设置密码,哈哈,这个太非主流了,不用验证就能绕过,给力。。。

5、成功绕过验证码,开始设置新密码:

6、成功设置新密码:

7、利用新密码成功登陆:

8、小结:这里我们成功绕过了验证码。要是要通过暴力破解验证码也是很easy的。

首先这里的验证码发到手机后是没有过期限制的,验证码为6个数字,有个很奇怪的问题就是,我试了10几次,所有的验证码都是由0123456这7个数字随即组合成6位数的,这样破解不就更快了,你说easy不?!

=====第二种通过邮箱找回密码=====

1、和手机找回密码一样在选择找回密码方式时选择通过邮箱方式找回。

这里我们用admin的账户进行测试。

2、现在重置密码的链接已经发到admin的邮箱了,这里泄漏了admin的邮箱地址哦!!!

重置密码的链接地址是这样的:

http://user.haier.com/ids/cn/forget_password_reset.jsp?code=********

最终变化的就是code参数,这个参数是有6位数字通过base64编码的值,而且我也测试了10几次,把code参数值解码后也是有0123456这个7个数字随即组成的6位数。这样写个脚本暴力一下岂不是也很容易得到重置密码的连接,你数easy不?!

修复方案:

1、至于随便一个验证码在回车,就能绕过这个不知道你们怎么设置的,分析了一下想不通,所以我没办法。 2、上面的两种方法,加个次数限制,我说很easy。

3、还有,加个权限限制,任意用户信息查看就能修好了。

|

自学PHP网专注网站建设学习,PHP程序学习,平面设计学习,以及操作系统学习

京ICP备14009008号-1@版权所有www.zixuephp.com

网站声明:本站所有视频,教程都由网友上传,站长收集和分享给大家学习使用,如由牵扯版权问题请联系站长邮箱904561283@qq.com