来源:自学PHP网 时间:2015-04-17 11:59 作者: 阅读:次

[导读] iis6溢出提权就搞定目标站了。但是这次又需要目标站权限,之前的权限都掉了。重新在来弄。 1.星外服务器,各站只支持相应的脚本。比如asp就支持asp。。。aspx和php可以显示。但是直接...

|

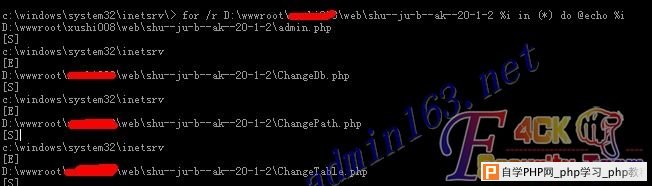

iis6溢出提权就搞定目标站了。但是这次又需要目标站权限,之前的权限都掉了。重新在来弄。

1.星外服务器,各站只支持相应的脚本。比如asp就支持asp。。。aspx和php可以显示。但是直接显示明文。aspx的站也一样,上传asp脚本直接显示明文。 然后上传了一个f.aspx内容为 <!–#include file="3.html"--> 成功。测试看看。

直接菜刀连接,当时提权的时候就知道,可读写目录C:Documents and SettingsAll UsersApplication DataMicrosoftMedia Index

破解md5登录吧。帝国备份王拿shell就不献丑了。最后用过护卫神的一句话就ok了。。。

|

自学PHP网专注网站建设学习,PHP程序学习,平面设计学习,以及操作系统学习

京ICP备14009008号-1@版权所有www.zixuephp.com

网站声明:本站所有视频,教程都由网友上传,站长收集和分享给大家学习使用,如由牵扯版权问题请联系站长邮箱904561283@qq.com