来源:未知 时间:2015-04-15 13:40 作者:xxadmin 阅读:次

[导读] 这是经常发生的情况:web应用出于不同的原因面对着可疑的活动,比如一个小孩使用自动化漏洞扫描器扫描web站点或者一个家伙试图模糊测试(fuzz)一个参数用以SQL注入等等。在许多这...

|

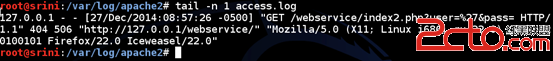

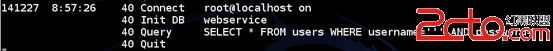

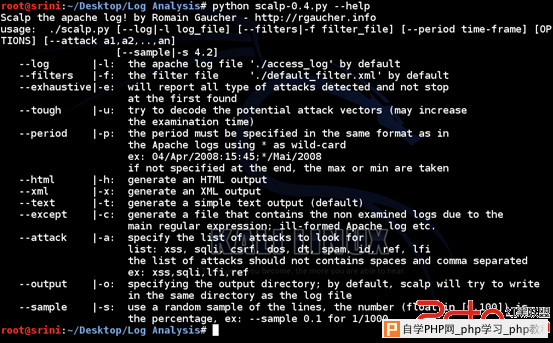

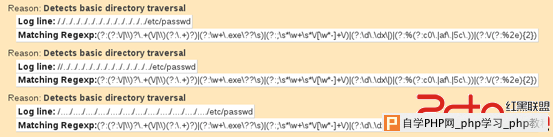

这是经常发生的情况:web应用出于不同的原因面对着可疑的活动,比如一个小孩使用自动化漏洞扫描器扫描web站点或者一个家伙试图模糊测试(fuzz)一个参数用以SQL注入等等。在许多这样的情况中,要分析web服务器上的日志以理解正在发生什么。如果是严重的情况,可能要求取证调查。 任何我们传递给服务器的东西都会被记录,并且追溯是可能的。 以下截图显示了访问日志记录了单引号被传递给参数“user”以检测SQL注入。 %27是单引号的URL编码。  出于管理目的,我们还可以运行查询监视来查看数据库中的哪个请求被执行了。  如果我们观察以上图片,它显示了查询正在被之前图片里的请求执行,我们传递一个单引号给参数“user” 0x04 使用自动化工具分析 当存在大量日志时。手动检查就会变得困难。在这种情景下,除了一些手动检查之外我们可以使用自动化工具。 虽然有许多高效的商业工具,但是我要向你们介绍一款被称为“Scalp”的免费工具。 据他们的官方链接所说,Scalp是用于Apache服务器,旨在查找安全问题的日志分析器。主要理念是浏览大量日志文件并通过从HTTP/GET中提取可能的攻击。 Scalp是python脚本,所以要求我们的机器中安装python。 以下图片显示该工具的帮助。  如我们在上图所见,我们需要使用标志-l来提供要分析的日志文件。 同时,我们需要提供使用标志-f提供一个过滤文件让Scalp在access.log文件中识别可能的攻击。 我们可以使用PHPIDS项目中的过滤器来检测任何恶意尝试。 以下代码块是取自上面链接的一部分。

filter>

id>12/id>

rule>![CDATA[(?:etc\/\W*passwd)]]>/rule>

description>Detects etc/passwd inclusion attempts/description>

tags>

tag>dt/tag>

tag>id/tag>

tag>lfi/tag>

/tags>

impact>5/impact>

/filter>

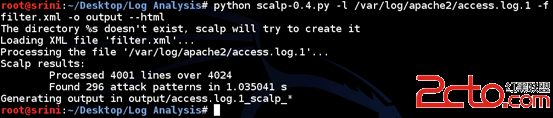

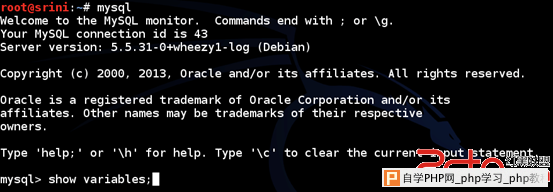

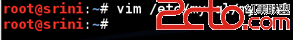

它是使用XML标签定义的规则集来检测不同的攻击测试。以上代码片段是检测文件包含攻击尝试的一个示例。类似地,它检测其他类型的攻击。 下载此文件之后,把它放入Scalp的同一文件夹下。 运行以下命令来使用Scalp分析日志。 python scalp-0.4.py –l /var/log/apache2/access.log –f filter.xml –o output –html  “output”是报告保存的目录。如果不存在的话,由Scalp自动创建。-html是用来生成HTML格式的报告。 如我们在上图看到的那样,Scalp结果表明它分析了4001行,超过4024并发现了296个攻击模式。 运行上述命令后在输出目录内生成报告。我们可以在浏览器内打开它并查看结果。 下面截图显示的输出显示了目录遍历攻击尝试的一小部分。  MySQL中的日志记录 本节论述了数据库中的攻击分析和监视它们的可能方法。 第一步是查看设置了什么变量。我们可以使用“show variables;”完成,如下所示。  接下来显示了上述命令的输出。  如我们在上图中看到的,日志记录已开启。该值默认为OFF。 这里另一个重要的记录是 “log_output”,这是说我们正在把结果写入到文件中。另外,我们也可以用表。 我们可以看见“log_slow_queries”为ON。默认值为OFF。 MySQL的查询监视 通常请求日志记录建立的客户端连接和从客户端处收到的语句。如早前提到的,默认地,这些是未开启的,因为它们降低性能。我们可以从MySQL终端中正确地开启它们或者我们可以编辑MySQL配置文件,如下图所示。 我正在使用VIM编辑器打开位于/etc/mysql目录内的“my.cnf”文件。

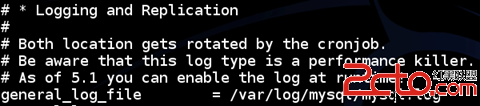

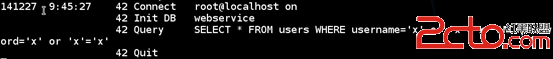

如果我们向下滚动,可以看见记录和我们开启的记录复制部分。这些日志正被写入一个称为“mysql.log”的文件内。 我们还能看见警告,这种日志类型是性能杀手。通常管理员使用这个功能来排除故障。  我们还能看到记录“log_slow_queries” 的日志查询花了很长时间。  现在一切就绪。如果有人用恶意查询打数据库,我们可以在这些日志中观察到。如下所示:  上图显示了查询命中了名为“webservice”的数据库并试图使用SQL注入绕过认证。 0x05 更多日志记录 默认地,Apache只记录GET请求,要记录POST数据的话,我们可以使用一个称为“mod_dumpio”的Apache模块。 |

自学PHP网专注网站建设学习,PHP程序学习,平面设计学习,以及操作系统学习

京ICP备14009008号-1@版权所有www.zixuephp.com

网站声明:本站所有视频,教程都由网友上传,站长收集和分享给大家学习使用,如由牵扯版权问题请联系站长邮箱904561283@qq.com