来源:未知 时间:2015-04-15 13:15 作者:xxadmin 阅读:次

[导读] 周末两天都在疗养睡眠,恰逢 AliCTF 与 0ctf 的夺旗赛,其实我都快睡到周一了,可惜下午被 R29 叫起来说阿里出了道 XSS400 分的题还没有队伍做出,另外说明一下经过朋友得知,如果此题...

|

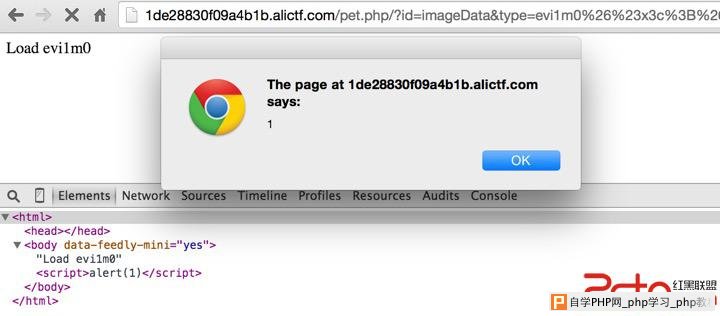

周末两天都在疗养睡眠,恰逢 AliCTF 与 0ctf 的夺旗赛,其实我都快睡到周一了,可惜下午被 R29 叫起来说阿里出了道 XSS400 分的题还没有队伍做出,另外说明一下经过朋友得知,如果此题只有一队做出来的话,才可以直接发表 WriteUP ,不然会导致其他作弊队伍抄袭 WriteUP ,所以在几小时搞定此题后,我简单记录下这道题,比较有趣:

<script>

if(!window.chrome){

alert('\u8bf7\u4f7f\u7528\u0043\u0068\u0072\u006f\u006d\u0065\u6d4f\u89c8\u5668\u6d4f\u89c8\u672c\u9875');

location.href = 'https://www.google.com/chrome/';

}

</script>

<script src="secWrite.js"></script>

<script>var imageData = {name: "Oreo"}</script>

</head>

<body>

<div id="console"></div>

<img id="test" src="cat.jpg" name="cat" onload="loadSucc()" onerror="loadErr()">

<script>

function loadSucc(){

document.write('This is '+imageData.name)

}

function loadErr(){

document.write('Load '+imageData.name+' Fail!')

}

</script>

</body>

</html>

document.write = function(str){

document.getElementById('console').innerText = str;

}

id为imgID,type为imgName,这里对两个参数进行多种测试后发现无法逃逸出去,因为当 type 值不为 cat 后 imageData.name 值就被设为空值:

<html>

<body>

<form id="location" href="bar">

<script>alert(location.href)</script>

</body>

</html>

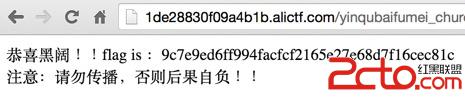

但是题目要求是在最新版的 Chrome 下执行 XSS 恶意代码,所以我想消灭开头的这段初始变量代码:  修改最终版本的 Payload 并提交给 Alibaba CTF ,于是收到的 Cookie 字段: cookie : flag=aHR0cDovLzFkZTI4ODMwZjA5YTRiMWIuYWxpY3RmLmNvbS95aW5xdWJhaWZ1bWVpX2NodXJlbmNlb19yZW5zaGVuZ2RpYW5mZW5nLnBocD90b2tlbj03N2E2ZTNhMzJhNzUwOGY0OTg1N2IyZDA0ZTg2MjUwNA BASE64 Decode: echo -n "aHR0cDovLzFkZTI4ODMwZjA5YTRiMWIuYWxpY3RmLmNvbS95aW5xdWJhaWZ1bWVpX2NodXJlbmNlb19yZW5zaGVuZ2RpYW5mZW5nLnBocD90b2tlbj03N2E2ZTNhMzJhNzUwOGY0OTg1N2IyZDA0ZTg2MjUwNA" | base64 -D http://1de28830f09a4b1b.alictf.com/yinqubaifumei_churenceo_renshengdianfeng.php?token=77a6e3a32a7508f49857b2d04e86250

|

自学PHP网专注网站建设学习,PHP程序学习,平面设计学习,以及操作系统学习

京ICP备14009008号-1@版权所有www.zixuephp.com

网站声明:本站所有视频,教程都由网友上传,站长收集和分享给大家学习使用,如由牵扯版权问题请联系站长邮箱904561283@qq.com